Home » Bundesdomain im Blindflug: DNS-Leaks und ein Jahrzehnt IT-Nachlässigkeit

Netzpolitik.org hat den vorliegenden Fall ebenfalls eingeordnet und stellt den Zusammenhang zu einer Kleine Anfragen zum Thema Behördendomains her. Demnächst folgt dazu eine technische Analyse in unserem Blog.

Dieser Blogpost dokumentiert einen besonders brisanten Vorfall in Bezug auf das fehlende Management von Bundesdomains: Eine ehemalige Bundesdomain, die jahrelang vom Bundesamt für Migration und Flüchtlinge (BAMF) genutzt wurde, konnte im August 2025 von der Mint Secure GmbH erworben werden – und wird offenbar bis heute von internen Systemen des Bundes weiter aktiv abgefragt.

Die Sicherheitsexperten der Mint Secure GmbH registrierten im August 2025 die Domain bafl.de, die zuvor über ein Jahrzehnt im Einsatz des BAMF stand und zwischenzeitlich sogar in die Hände dubioser Betreiber gefallen ist. DNS-Analysen zeigen, dass die Domain noch immer in internen Infrastrukturen genutzt wird: Systeme des Bundesministeriums des Innern (BMI) und des BAMF senden fortlaufend DNS-Anfragen an die Domain und ihre Subdomains. Der Vorfall wurde bereits im September 2025 dem Bundesamt für Sicherheit in der Informationstechnik (BSI) gemeldet. Dennoch laufen die Anfragen bis heute weiter (Stand 10.12.2025). Die Situation verdeutlicht die Sensibilität behördlicher IT-Systeme – und wie dringend organisatorische wie technische Voraussetzungen für digitale Souveränität gestärkt werden müssen.

Dies ist nicht der erste sicherheitsrelevante Fehler beim Domainmanagement des BAMF: Bereits im Februar 2025 gelang der Mint Secure GmbH durch die Registrierung einer abgelaufenen Domain der administrative Zugriff auf eine (Test-)Benutzerverwaltung des Amtes.

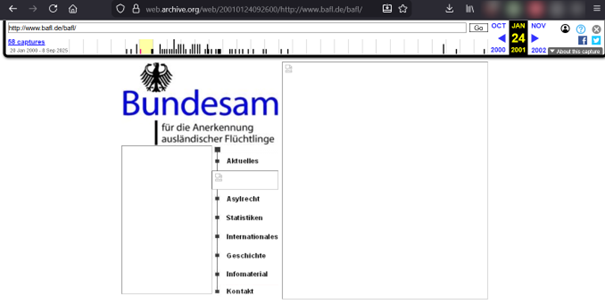

BAFL steht für das „Bundesamt für die Anerkennung ausländischer Flüchtlinge“, die Vorgängerbehörde des heutigen BAMF. Die Domain bafl.de diente mindestens von 2000 bis 2013 als offizielle Webpräsenz. Die Wayback Machine zeigt archivierte Inhalte aus dieser Zeit: https://web.archive.org/web/20250000000000*/http://www.bafl.de/bafl/

Folgendes Bild zeigt eine archivierte Version aus dem Jahr 2001 von der Webpräsenz unter „bafl.de“, entnommen aus Internet Wayback Machine (archive.org)

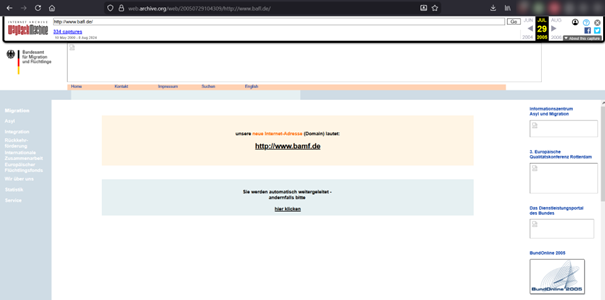

In den Jahren darauf wurde die Website stets weiter ausgebaut, bis ab 2005 auf die neue Domain bamf.de verwiesen wurde. Folgendes Bild zeigt eine archivierte Version aus dem Jahr 2005 von der Webpräsenz unter „bafl.de“, entnommen aus Internet Wayback Machine (archive.org)

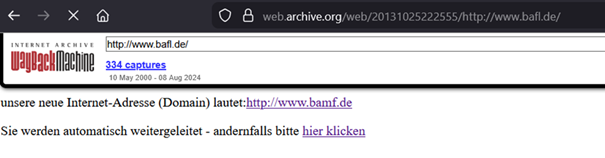

Einige Jahre später folgte eine automatische Weiterleitung, die mindestens bis in das Jahr 2013 Bestand hatte.

Zwar scheint bafl.de anschließend noch einige Jahre reserviert gewesen zu sein (mutmaßlich durch das BAMF oder im Auftrag von diesem), jedoch ohne aktive Inhalte. Irgendwann lief die Domain jedoch aus – und wechselte die Inhaberschaft.

Zwischen September 2022 und August 2024 tauchte auf bafl.de eine skurril wirkende Website auf (mindestens folgender Zeitraum: 12. September 2022 bis 8. August 2024, vgl. https://web.archive.org/web/20240501000000*/bafl.de). Auf der Website fand sich die selbsternannte „Bundesalternative für die Anerkennung ausländischer Flüchtlinge“ in der Internet Wayback Machine. Die Website ist zudem mit Stockfotos ausgestattet und spielte mutmaßlich KI-Texte aus. Zudem hatte die Website kein valides Impressum.

Durch eine Reverse-Image Search mehrerer Bilder von der damaligen Website konnte ermittelt werden, dass das gleiche Vorgehen für zahlreiche Websites so angewendet wurde, die sich im Inhalt/Vorgehen stark ähneln. Mutmaßlich wurde dies getan, um mögliche SEO-Vorteile (Suchmaschinenoptimierung) zu nutzen und anschließend auf dubiose Websites (etwa Glückspielwebsites zu verlinken). Bei Domains wie bafl.de ist dies besonders interessant, da auch andere Bundes- oder Behördenwebsites auf diese verweisen. Auch auf Bundestag.de gibt es Dokumente, die Hinweise auf balf.de enthalten.

Unklar ist, ob das BAMF oder andere Behörden erkannt haben, dass die Domain möglicherweise missbraucht wird oder ein Missbrauch vorbereitet wird, oder ob sie in dieser Zeit versucht haben, die Domain offline zu nehmen oder gegen die Betreiber*innen vorzugehen. Die Website war allerdings mindestens ca. 2 Jahre in dieser Form online und es wäre erstaunlich, wenn dies niemandem im BAMF oder sonstigen Behörden aufgefallen wäre.

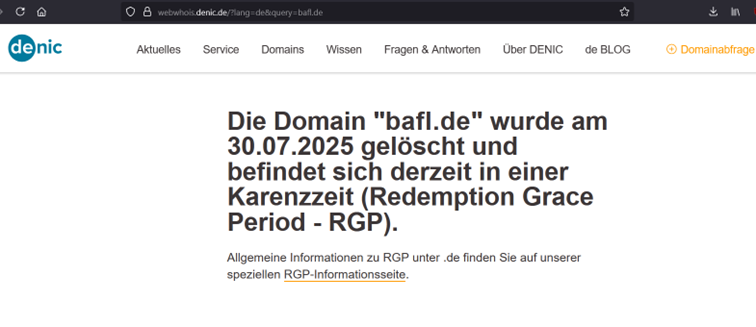

Die Domain „bafl.de“ wurde am 30.07.2025 gelöscht und stand dann nach einer 30-tägigen Redemption Grace Period – RGP zum erneuten Verkauf.

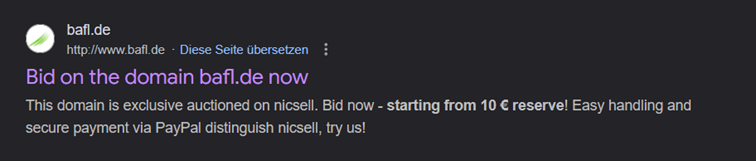

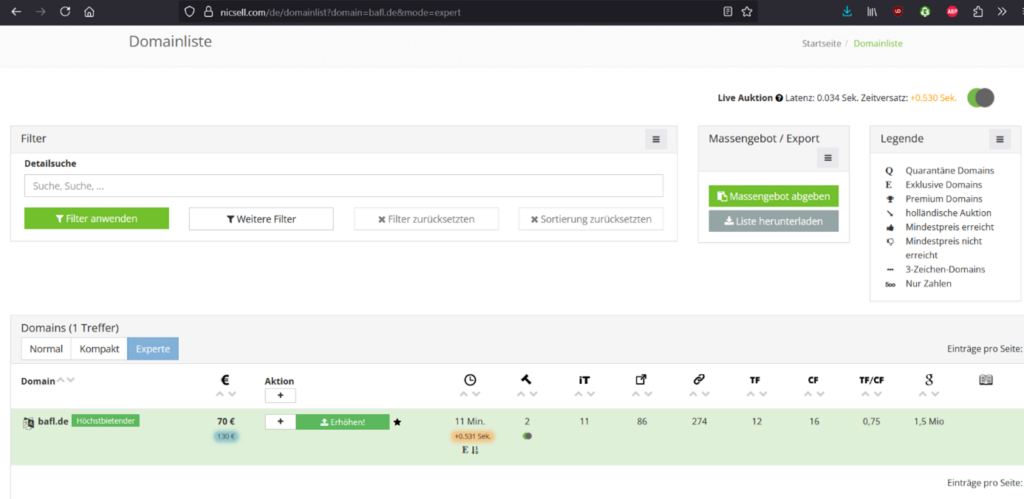

Die Mint Secure GmbH hat den Kauf der Domain nach Ablauf der 30 Tage beabsichtigt, allerdings wurde diese Domain schneller von einem/einer Domaingrabber:in gekauft.

Im Anschluss wurde die Domain jedoch erneut verkauft (siehe oben) und konnte für 70,00€ im August 2025 von der Mint Secure GmbH erworben werden, sodass diese derzeit rechtmäßige Inhaberin der Domain ist.

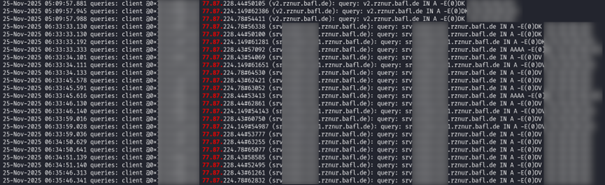

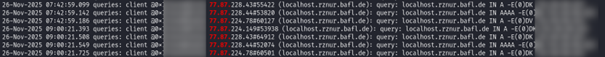

Nach Erwerben der Domain wurde ein DNS-Server aufgebaut, um den Datenverkehr in Bezug auf die Domain „bafl.de“ genauer analysieren zu können. Über DNS-Protokolle ist so einsehbar, welche Anfragen zu welchen Domains gestellt werden. Zudem können Antworten auf DNS-Anfragen ausgespielt werden. Bei den vorliegenden Bildschirmfotos handelt es sich um Auszüge aus den Logs, da eine vollständige Auswertung und weitere Veröffentlichung vermutlich erst nach der Behebung vorgenommen und mutmaßlich auf einem Vortrag auf dem 39c3 zum Thema umfassender vorgestellt wird.

Im Bildschirmfoto oben ist erkennbar, dass der A-Record (also die Zuweisung eines Servernamens zu einer IPv4-Adresse) mehrfach abgefragt wird.

Des Weiteren befinden sich Anfragen zu „localhost“ in den Logs. Anfragen an localhost.domain.de deuten meist auf Fehlkonfigurationen hin, etwa wenn Geräte oder Anwendungen automatisch eine DNS-Suchdomäne anhängen. Sie können auch entstehen, wenn interne DNS-Suffixlisten falsch eingestellt sind und dadurch localhost erweitert wird. Häufig handelt es sich um harmlose DNS-Leaks aus privaten Netzwerken. Insgesamt sind die Ursachen meist technisch trivial, sollten aber überprüft werden, wenn die Anfragen ungewöhnlich häufig auftreten.

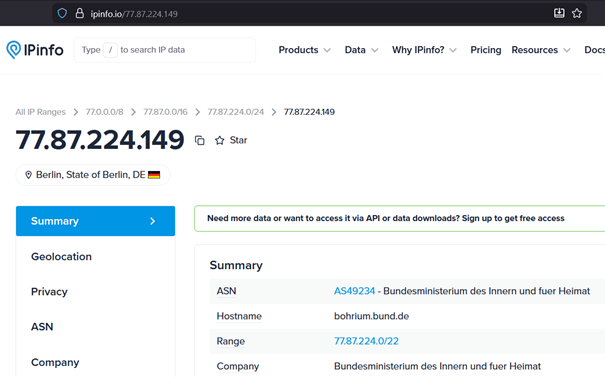

Das pikante an den geschilderten DNS-Anfragen ist, dass diese aus Netzen von Bundesbehörden kommen. So lässt sich der Netzbereich 77.87.224.0/22 (aus den die meisten Anfragen kommen) bspw. eindeutig dem AS49234 – Bundesministerium des Innern und fuer Heimat (BMI) zuordnen.

Seit September 2025 hat es tausende solcher DNS-Anfragen gegeben. Einige finden täglich und automatisiert statt, andere offenbar durch manuelle Pings oder Anfragen an IT-Systeme.

Im schlimmsten Fall hätte die Domain bafl.de als unkontrollierter technischer Einstiegspunkt in interne Netze von BMI und BAMF gedient. Durch die weiterlaufenden DNS-Anfragen hätten Angreifer interne Hostnamen, Dienste und Netzstrukturen auslesen und so detaillierte Informationen über die IT-Infrastruktur gewinnen können. Durch manipulierte DNS-Antworten wären interne Systeme potenziell auf externe Server umgeleitet worden. Dadurch hätten gefälschte Updates, manipulierte Konfigurationsdateien oder schädliche Inhalte ausgeliefert werden können. Unter ungünstigen Umständen wäre sogar eine Ausführung von Code möglich gewesen. Über längere Zeit hätten sie damit persistente Einblicke in Abläufe, Systeme und Schwachstellen der Behörden gewonnen. Insgesamt hätte der Fall zu erheblichen technischen und sicherheitsrelevanten Schäden für die betroffenen Bundesbehörden führen können.

Dieser und weitere Fälle der (Un-)Sicherheit von Behördendomains werden auf dem 39c3 des Chaos Computer Club im Rahmen eines Talks umfassender vorgestellt.

Copyright Mint Secure GmbH. All Rights Reserved.