Home » Bit- und Typosquatting auf Bund.de-Domain

In einem letzten Blogpost wurde erläutert, wie die Domain bafl.de verwendet werden konnte, um von internen Systemen des BAMF DNS-Anfragen zu erhalten. Zu diesem Blogpost wurde auch eine Veröffentlichung auf fragdenstaat.de vorgenommen. Auf dem 39c3 des Chaos Computer Club (CCC) wurde zudem ein Talk zu diesem Thema (Videolink – Youtube) gehalten.

In diesem Blogpost wird erläutert, wie über die letzten 6 Monate systematisch DNS-Anfragen aus Bundesbehörden erfasst und ausgewertet wurden, indem die Typogesquattete bzw. Bitgesquattete Versionen von bund.ee registriert wurden. Die Sicherheitsexperten der Mint Secure GmbH registrierten im Juli 2025 die Domain u.a. die Domain bund.ee, die . Die Beobachtungen wurden verantwortlich offengelegt und dem Bundesamt für Sicherheit in der Informationstechnik (BSI /CERT Bund) vorab gemeldet.

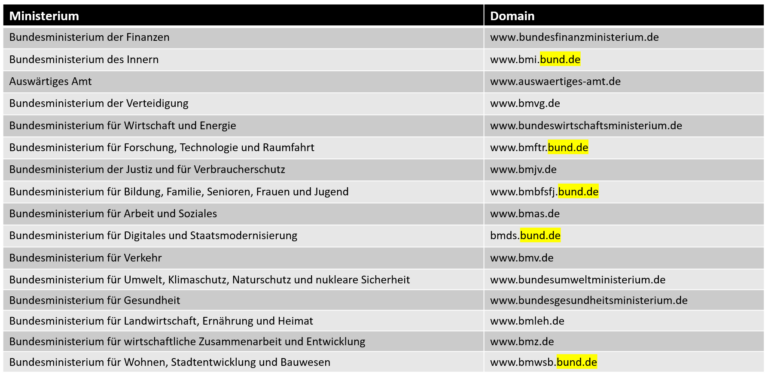

Die Domain bund.de ist das zentrale Verwaltungsportal der Bundesrepublik Deutschland und dient als offizieller Einstiegspunkt zu Informationen, Dienstleistungen und Online-Angeboten der Bundesverwaltung. Über sie werden unter anderem Behördenkontakte, Verwaltungsleistungen, Formulare, Ausschreibungen und thematische Informationen für Bürgerinnen und Bürger, Unternehmen und Organisationen bereitgestellt. Eingesetzt wird die Domain sowohl für Informationszwecke als auch für digitale Verwaltungsprozesse im Rahmen des E-Government. Verwendet und betrieben wird bund.de von Bundesbehörden und Einrichtungen des Bundes, wodurch sie eine besonders hohe Vertrauenswürdigkeit und Relevanz besitzt. Dementsprechend ist die Domain bund.de auch ein spannender Untersuchungspunkt für potenzielle Angriffsvektoren wie Typo- oder Bitsquatting. Die meisten Bundesministerien setzen @Kürzel.bund.de-Adressen ein. Die Webadressen weisen teilweise davon ab.

Nachdem erläutert wurde weshalb bund.de ein spannender Betrachtungsgegenstand ist, soll im Folgenden nun erläutert werden, was Typo- und Bitsquatting überhaupt ist.

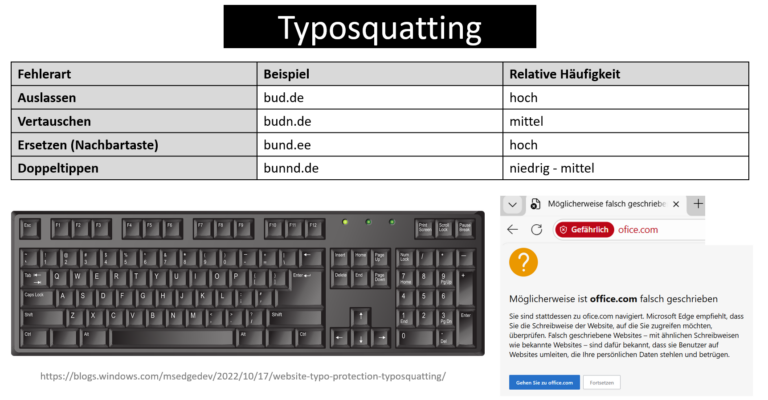

Typosquatting bezeichnet eine Methode, bei der Angreifer bewusst Domains registrieren, die sich nur minimal von einer bekannten Original-Domain unterscheiden, um Tippfehler von Nutzerinnen und Nutzern auszunutzen. Ziel ist es, Besucher unbemerkt auf gefälschte Webseiten umzuleiten, etwa um Daten abzugreifen, Schadsoftware zu verbreiten oder Werbung zu platzieren. Häufige Varianten sind Vertipper (z. B. bumd.de statt bund.de), Zeichentausch oder -auslassung (fehlende oder vertauschte Buchstaben) sowie Bit-Flips, bei denen technisch bedingte Zeichenvarianten genutzt werden. Eine weitere Form ist das TLD-Squatting, bei dem dieselbe Domain unter einer anderen Top-Level-Domain registriert wird, etwa .ee statt .de. Ebenfalls verbreitet ist Homograph-Squatting, bei dem ähnlich aussehende Zeichen aus anderen Schriftsätzen verwendet werden, was gefälschte Domains für das menschliche Auge kaum unterscheidbar macht.

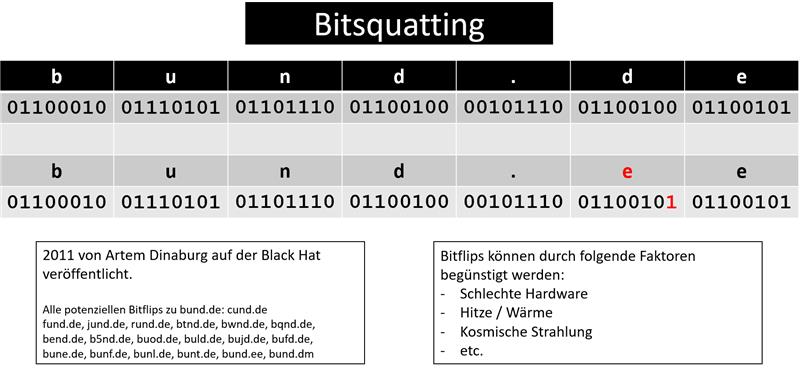

Bitsquatting wurde erstmals 2011 auf der Blackhat vorgestellt und ist eine spezielle Form des Domainmissbrauchs, bei der Angreifer Domains registrieren, die sich durch ein einzelnes gekipptes Bit von einer bekannten Domain unterscheiden. Ursache dafür sind seltene, aber mögliche Bitfehler bei der Datenübertragung oder im Arbeitsspeicher, durch die ein Zeichen im Domainnamen unbeabsichtigt verändert wird. Das Problem besteht darin, dass Nutzer dadurch ohne eigenes Zutun auf fremde oder bösartige Webseiten geleitet werden können. Besonders kritisch ist Bitsquatting, weil es technisch bedingt ist, für Betroffene unsichtbar abläuft und klassische Schutzmechanismen wie Aufmerksamkeit beim Tippen nicht greifen.

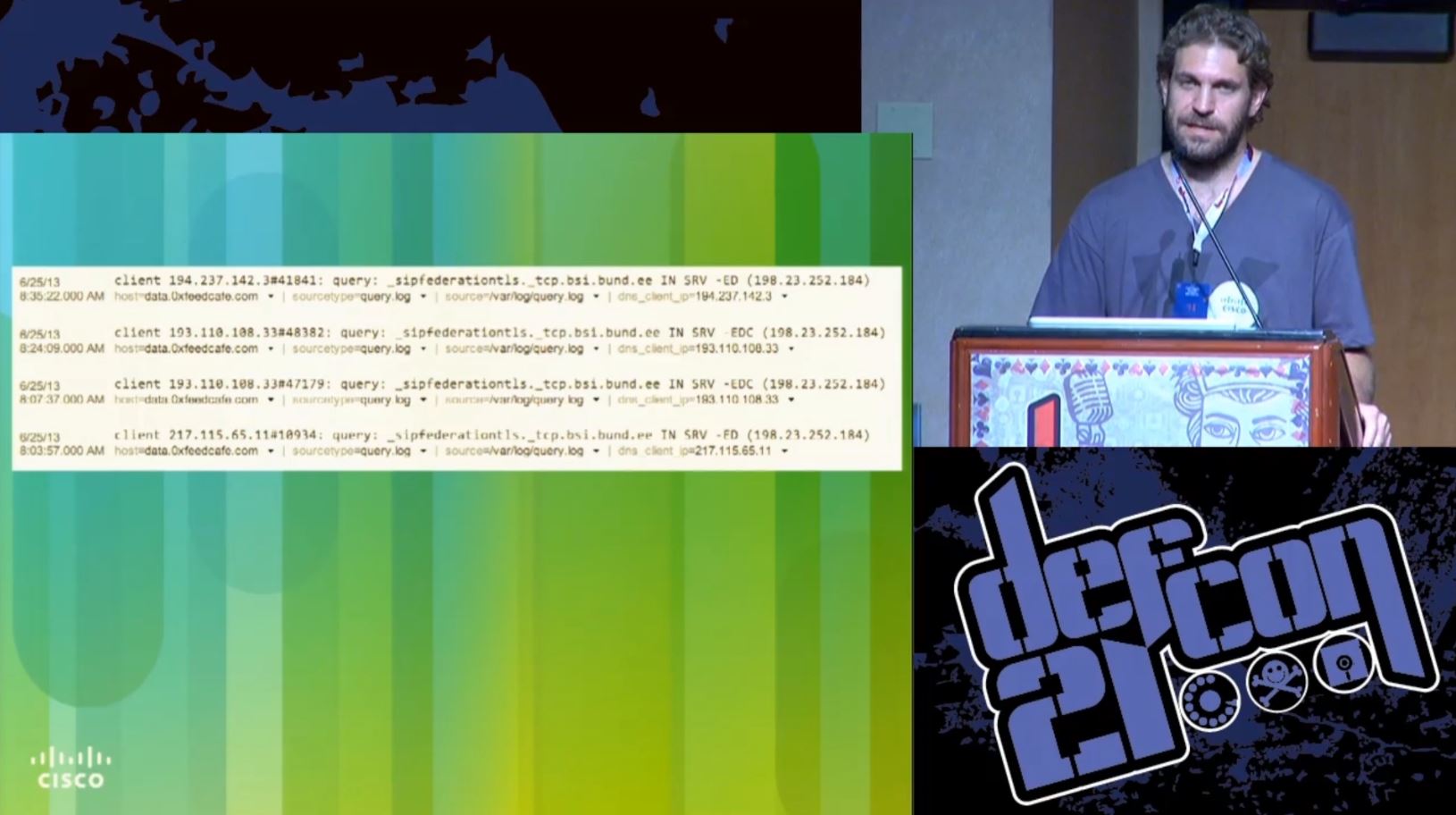

Im vorliegenden Fall wurde mit bund.ee (TLD aus Estland) eine Domain gewählt, die im TLD-Bereich sowohl die Kriterien von Bitsquatting, als auch Typosquatting beschreibt. Und dazu ein entsprechender Nameserver aufgesetzt, um Anfragen an die Domain protokollieren zu können. Ein ähnliches Vorgehen wurde von Forschern von CISCO auf der Defcon bereits 2013 vorgestellt.

Insgesamt wurde über einen Betrachtungszeitraum von 6 Monaten beobachtet, ob und wie sich Systeme zu den Domains bund.ee, bund.se und bund.re verbinden. Im Betrachtungszeitraum wurde mehrfach festgestellt, dass es DNS-Anfragen zum erstellten Nameserver gab.

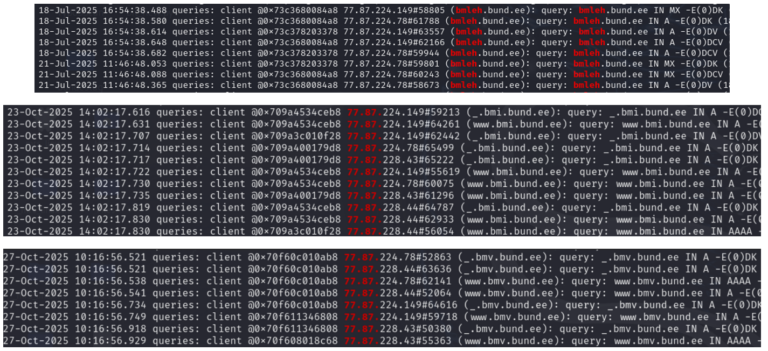

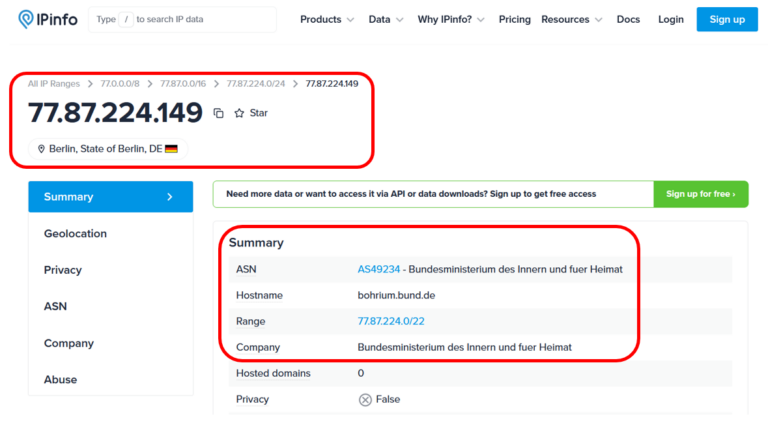

Es konnten beispielsweise Verbindungen vom BMLEH (Bundesministeriums für Landwirtschaft, Ernährung und Heimat), dem BMI (Bundesministerium des Innern) und dem BMV (Bundesministerium für Verkehr) bzw. vom auflösenden DNS-Resolver ausgemacht werden. Die Anfragen stammen eindeutig aus Bereichen des Bundes (siehe Zuweisung der IP-Adresse).

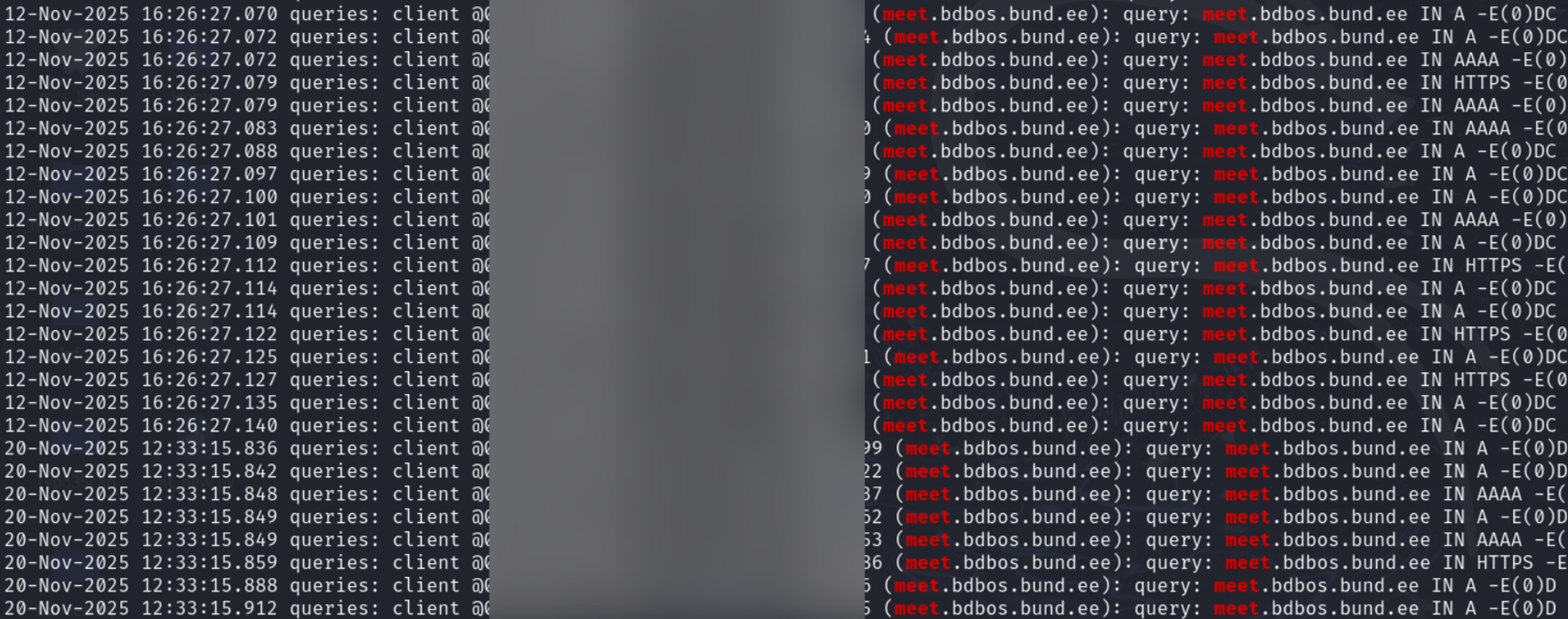

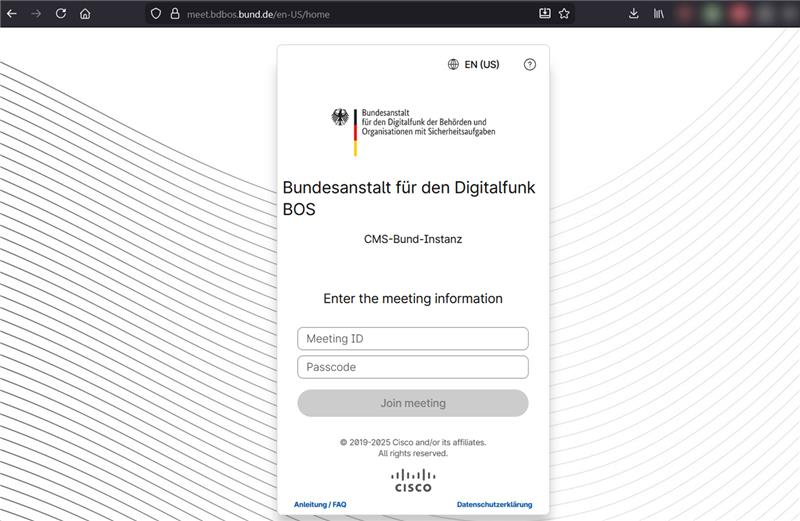

Einige der Anfragen lassen sich der Bundesanstalt für den Digitalfunk der Behörden und Organisationen mit Sicherheitsaufgaben (BDBOS) zuordnen.

Eine Verbindung zu meet.bdbos.bund.ee ist potenziell gefährlich, da es sich dabei nicht um die offizielle Adresse meet.bdbos.bund.de handelt, sondern um eine täuschend ähnliche Domain. Solche minimalen Abweichungen werden häufig gezielt eingesetzt, um Nutzer in die Irre zu führen. Angreifer können über eine gefälschte Domain eine nahezu identische Kopie der legitimen Plattform bereitstellen und so Anmeldedaten, Sitzungsinformationen oder andere sensible Daten abgreifen (Phishing). Darüber hinaus eignet sich eine solche Domain für sogenannte Waterholing-Angriffe: Nutzer, die regelmäßig den legitimen Dienst verwenden, werden gezielt auf die manipulierte Seite umgeleitet oder verleitet, diese aufzurufen, wodurch Schadsoftware verteilt oder weitere Angriffe vorbereitet werden können. Die scheinbare Vertrauenswürdigkeit durch den bekannten Namen erhöht dabei die Erfolgswahrscheinlichkeit erheblich.

Weitere Informationen lassen sich aus dem Talk „Verlorene Domains, offene Türen Was alte Behördendomains verraten“ vom 39c3 des Chaos Computer Club in Hamburg von Ende 2025 entnehmen.

Copyright Mint Secure GmbH. All Rights Reserved.