Home » Erneute Sicherheitsprobleme in Delegierter Benutzerverwaltung (DeBeV) des BAMF

Bereits im Januar 2025 wurde eine sicherheitsrelevante Schwachstelle in der Testumgebung der „Delegierten Benutzerverwaltung (DeBeV)“ des Bundesamtes für Migration und Flüchtlinge (BAMF) durch Sicherheitsexperten der Mint Secure GmbH gefunden. In der Folge gab es Medienberichte bei netzpolitik.org und heise.de.

Im Mittelpunkt stand damals die Möglichkeit, Benutzerkonten über die „Passwort vergessen“-Funktion zu übernehmen, sofern die zugrunde liegende E-Mail-Domain extern registrierbar war. Im Februar 2026 zeigte sich nun, dass das zugrundeliegende Risiko weiterhin besteht und die Applikation weiterhin nicht mit Multi-Faktor-Authentifizierung versehen ist.

Das Vorgehen wurde auch Ende 2025 im Rahmen eines Talks auf dem 39c3 des Chaos Computer Club mit dem Titel „Verlorene Domains, offene Türen – Was alte Behördendomains verraten“ beschrieben.

In der ursprünglichen Meldung vom 28.01.2025 wurde ausdrücklich darauf hingewiesen, dass sich unter den Accounts der Testumgebung auch hochprivilegierte Benutzer mit E-Mail-Adressen der Domain „bamftest.de“ befinden.

Zudem wurde empfohlen:

alle verwendeten Domains auf tatsächliche Kontrolle durch die Behörde zu prüfen

Testaccounts kritisch zu validieren

Multi-Faktor-Authentifizierung zu implementieren

Passwort-Reset-Prozesse sicherheitstechnisch zu härten

Auch im Rahmen eines Vortrages auf dem 39c3 des Chaos Computer Club wurde explizit auf die Domain bamftest.de eingegangen.

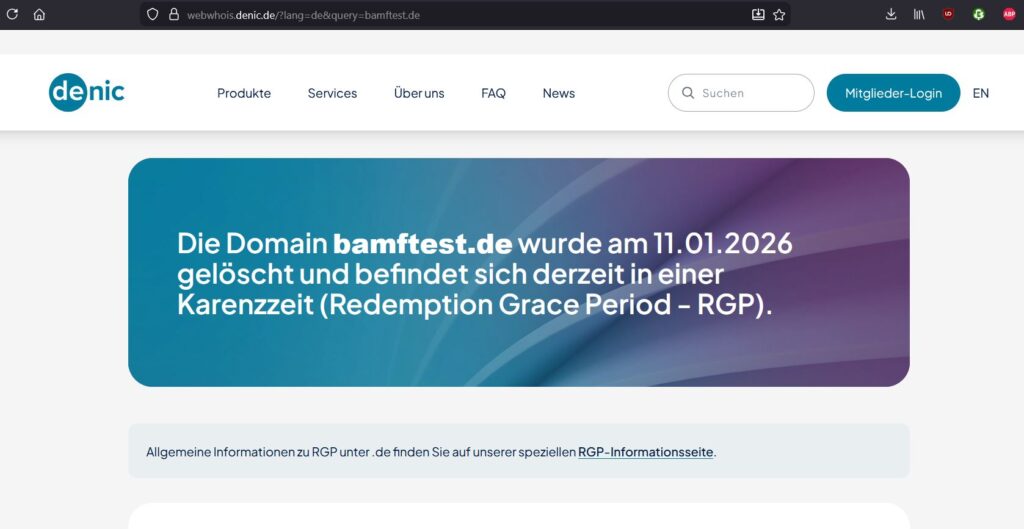

Die Domain bamftest.de lief am 11.01.2026 aus. Nach Ablauf der Redemption Grace Period (RGP) war sie am 11.02.2026 erneut frei registrierbar. Die Domain wurde daraufhin erneut von der Mint Secure GmbH registriert, um möglichen Missbrauch vorzubeugen.

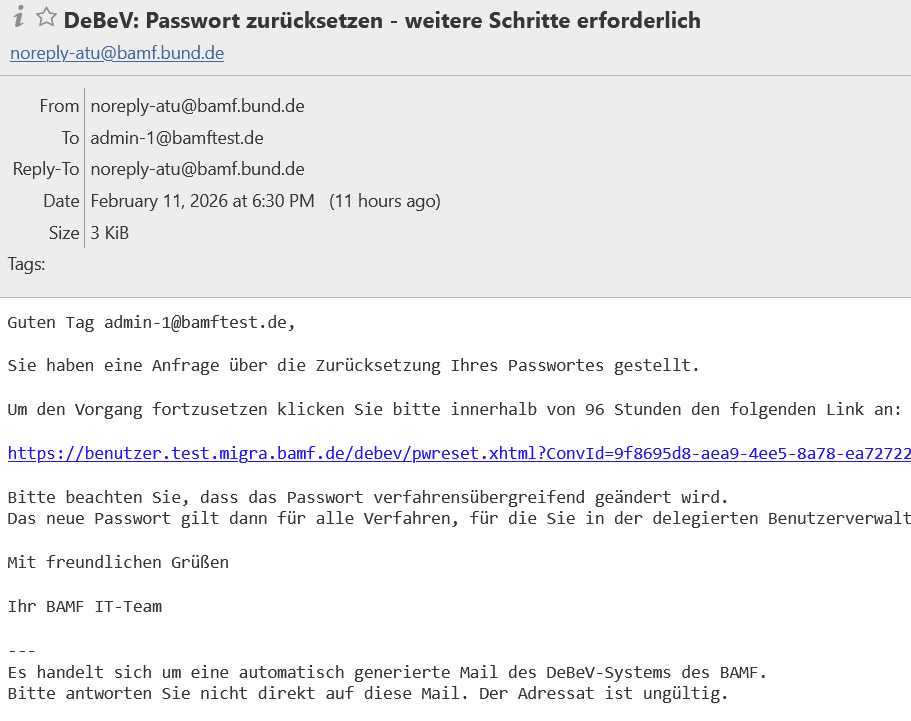

Im Anschluss wurde über die „Passwort vergessen“-Funktion der Testumgebung (benutzer.test.migra.bamf.de) ein Passwort-Reset für folgenden Account ausgelöst: admin-1@bamftest.de

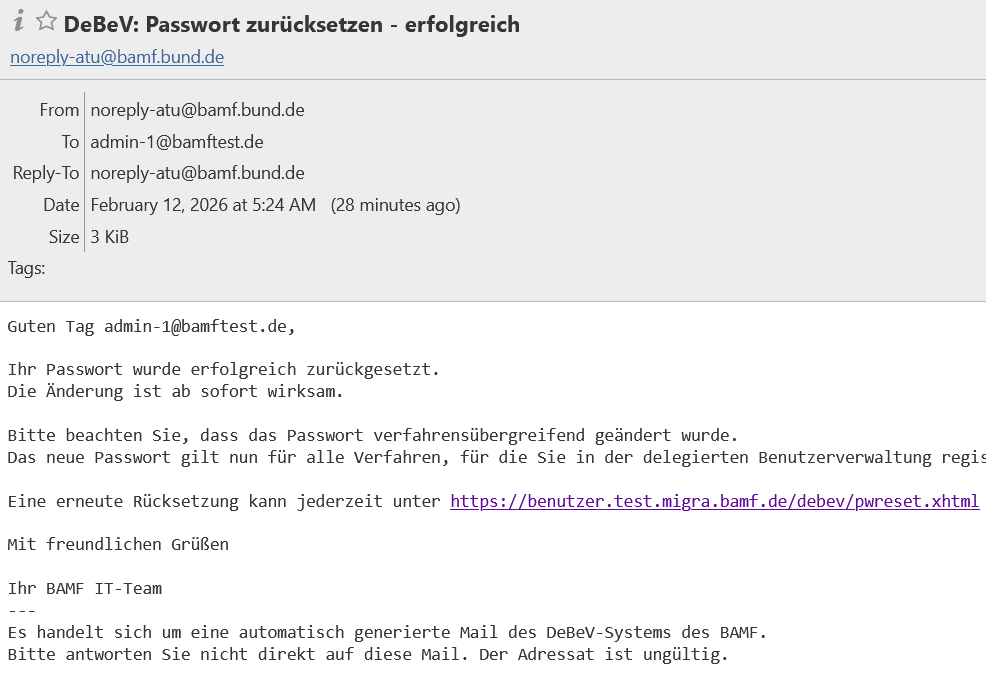

Der Reset-Link wurde erfolgreich empfangen und das Passwort geändert.

Ein Login in die Testumgebung war daraufhin möglich – ohne Multi-Faktor-Authentifizierung.

Nach Klick auf den Link konnte ein neues Passwort gesetzt werden. Die Änderung des Passwortes war erfolgreich.

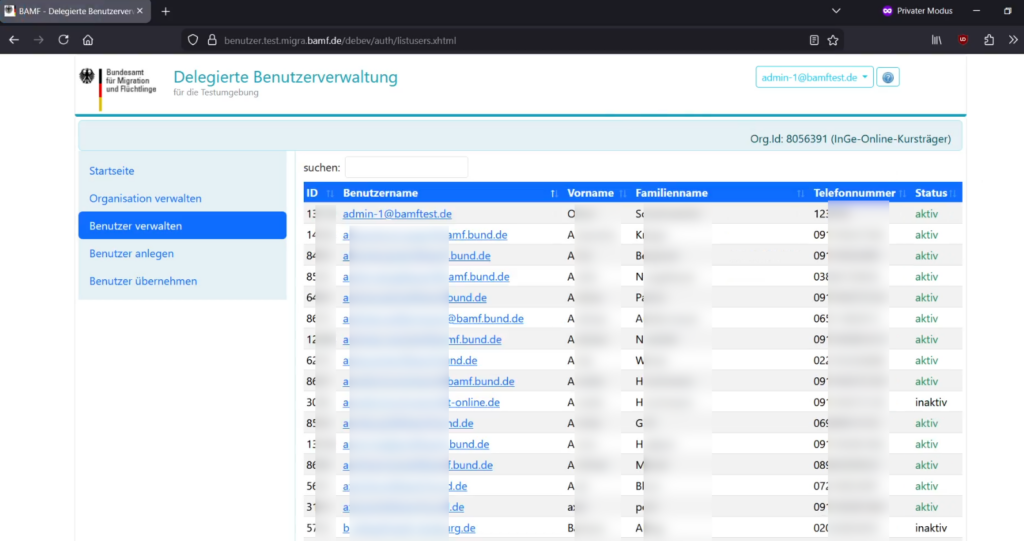

Durch den Zugriff konnte erneut Einsicht in die Benutzerverwaltung genommen werden (mehrere hundert Benutzer mit Vorname, Nachname, E-Mailadresse, Telefonnummer, etc. einsehbar):

Der Vorfall zeigt ein strukturelles Problem in mehreren Ebenen:

Accounts waren weiterhin an eine Domain gebunden, die offenbar nicht dauerhaft unter Kontrolle der Organisation stand. Ein Auslaufen der Domain führte unmittelbar zu einem realen Übernahmerisiko.

Die Passwort-Zurücksetzen-Funktion ermöglichte weiterhin eine vollständige Kontoübernahme, sofern Zugriff auf die E-Mail-Adresse bestand.

Auch für einen administrativen Account war keine zusätzliche Authentifizierung erforderlich.

Da bereits im Janaur 2025 auf genau dieses Risiko hingewiesen wurde, deutet der erneute Vorfall darauf hin, dass entweder:

keine vollständige Risikoanalyse erfolgte

empfohlene Maßnahmen nicht umgesetzt wurden

oder Prozesse zur nachhaltigen Behebung struktureller Schwachstellen fehlten

Auch wenn es sich erneut um die Testumgebung handelte, sind folgende Szenarien grundsätzlich denkbar:

Übernahme privilegierter Konten

Einsichtnahme in Benutzer- und Verwaltungsdaten

Manipulation von Rollen und Berechtigungen

Vorbereitung weiterführender Angriffe

Reputations- und Vertrauensschäden

Besonders kritisch ist hierbei die Tatsache, dass es sich um einen administrativen Account handelte.

Dieser Vorfall unterstreicht ein häufig unterschätztes Risiko im Bereich IT-Sicherheit:

Nicht behobene strukturelle Schwachstellen verschwinden nicht – sie materialisieren sich erneut.

Testumgebungen werden organisatorisch häufig weniger streng behandelt als Produktivsysteme. Sobald jedoch reale Identitäten, Rollenmodelle oder administrative Konten existieren, gelten faktisch dieselben Sicherheitsanforderungen.

Insbesondere Domain-Ownership ist ein oft übersehener Angriffsvektor. Abgelaufene Domains können zu vollständigen Accountübernahmen führen – selbst ohne technische Exploits im klassischen Sinne.

Der erneute Vorfall verdeutlicht, wie wichtig nachhaltige Maßnahmen nach Sicherheitsmeldungen sind. Technische Schwachstellen lassen sich kurzfristig schließen – organisatorische Schwächen erfordern hingegen strukturelle Prozesse. Im vorliegenden Fall sollte das BAMF zeitnah reagieren und eine kontinuierliche Verbesserung anstreben.

Ein wirksames Vulnerability-Management endet nicht mit der Kenntnisnahme eines Hinweises, sondern erst mit nachweislich implementierten und überprüften Gegenmaßnahmen.

– Januar 2025: Meldung ähnlicher Sicherheitsproblematik (siehe netzpolitik.org & heise.de)

– 11.01.2026, Auslaufen der Domain „bamftest.de“ und Beginn der 30-tägigen RGP

– 11.02.2026, 06:55 – Registrierung der Domain „bamftest.de“

– 11.02.2026, ca. 18:30 – „Passwort vergessen“-Funktion für admin-1@bamftest.de genutzt (unter: benutzer.test.migra.bamf.de) und Link erhalten

– 12.02.2026, ca. 05:23 – Nutzung des Reset-Links und Login mit dem Account admin-1@bamftest.de unter benutzer.test.migra.bamf.de

– 12.02.2026, ca. 05:36 – Logout aus dem Account admin-1@bamftest.de

– 12.02.2026, ca. 06:15 – Meldung via E-Mail an den behördlichen Datenschutzbeauftragten, Security@ und CERT-BUND

– 12.02.2026, 11:06 – das BAMF hat den Account deaktiviert

– 12.02.2026, 13:12 – das BAMF bedankt sich via E-Mail

Copyright Mint Secure GmbH. All Rights Reserved.