Home » Credential Stuffing Attacks – Warum „Password Reuse“ ein reales Geschäftsrisiko ist

Credential Stuffing zählt heute zu den häufigsten und zugleich erfolgreichsten Angriffstechniken gegen Webanwendungen. Der Ansatz ist dabei technisch trivial, die Auswirkungen jedoch oft erheblich, sowohl aus Sicherheits- als auch aus Compliance- und Reputationssicht.

Dieser Beitrag ordnet Credential Stuffing aus technischer Perspektive ein, zeigt typische Angriffsmuster und leitet praxisnahe Gegenmaßnahmen ab.

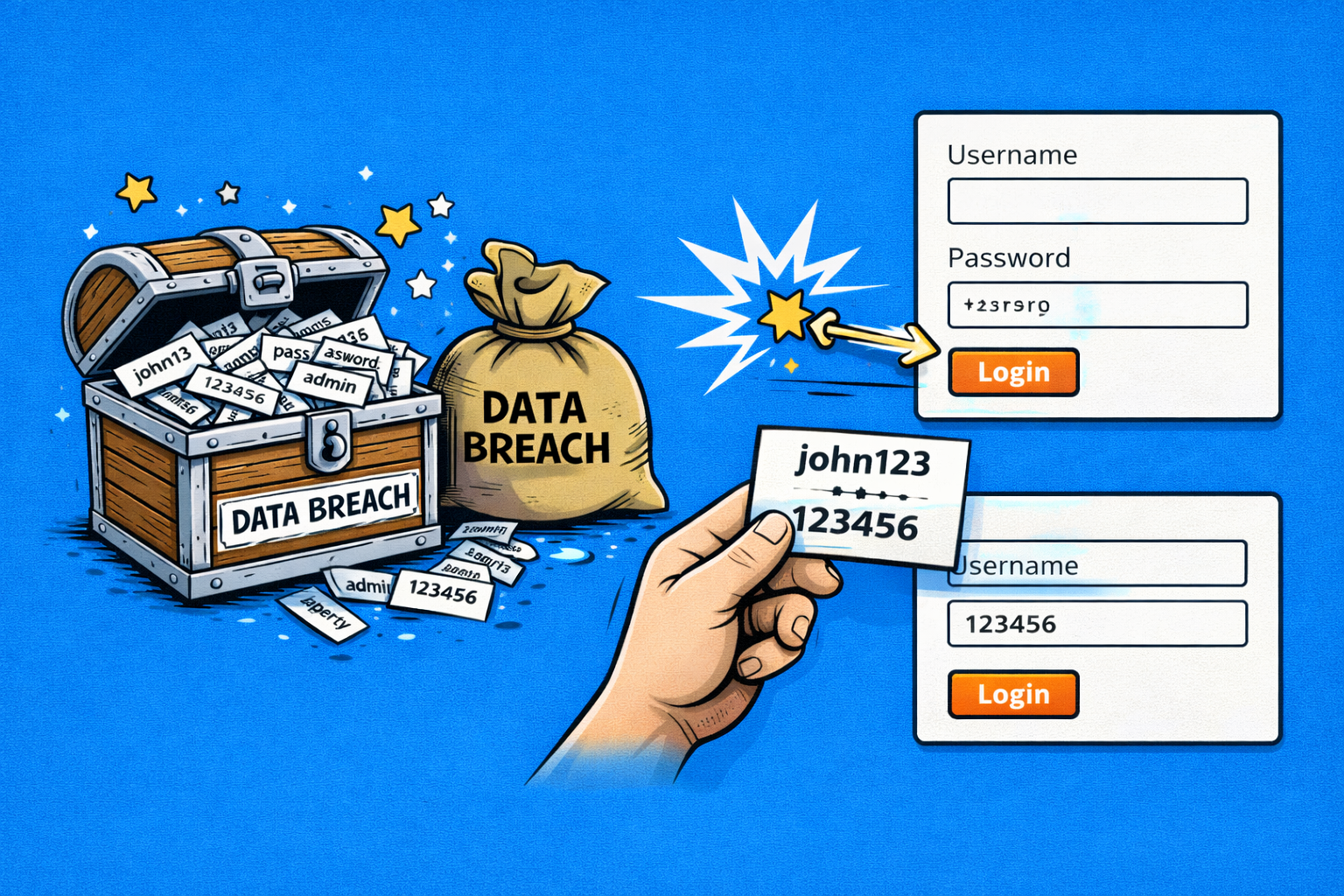

Credential Stuffing beschreibt automatisierte Login-Versuche mit bereits kompromittierten Benutzername-/Passwort-Kombinationen. Diese Credentials stammen in der Regel aus früheren Datenlecks (z. B. Foren, Shops, SaaS-Plattformen) und werden systematisch gegen andere Dienste getestet.

Der Angriff basiert auf einer einfachen, aber empirisch bestätigten Annahme:

Benutzer wiederverwenden Passwörter.

Im Gegensatz zu Brute-Force-Angriffen wird hier nicht geraten, sondern validiertes Material eingesetzt. Dadurch sind die Login-Versuche deutlich effizienter und schwerer von legitimen Zugriffen zu unterscheiden.

Beschaffung von Credentials

Leaks aus früheren Breaches, Credential Dumps oder Untergrund-Marktplätze.

Aufbereitung

Normalisierung von Formaten (E-Mail/Username, Passwort), Deduplication, Validierung.

Automatisierte Login-Versuche

Einsatz spezialisierter Tools oder Botnets, häufig mit:

rotierenden IPs

realistischen User-Agents

angepasstem Timing

Account Takeover (ATO)

Erfolgreiche Logins werden weiterverwertet (z. B. Weiterverkauf, Betrug, Datenexfiltration).

Viele Anwendungen verlassen sich weiterhin auf einfache Mechanismen wie:

statisches Rate Limiting

IP-basierte Blocklisten

CAPTCHA nach X Fehlversuchen

Diese Ansätze greifen bei Credential Stuffing nur eingeschränkt, da Angreifer:

Login-Versuche stark verteilen

geringe Fehlerraten pro IP erzeugen

gültige Credentials verwenden

Aus Sicht der Applikation sieht der Traffic häufig „normal“ aus.

Ein erfolgreicher Credential-Stuffing-Angriff kann unter anderem zu folgenden Problemen führen:

Accountübernahmen mit Folgeschäden (Betrug, Identitätsmissbrauch)

Datenschutzvorfälle gemäß DSGVO

Vertrauensverlust bei Kunden

Sekundäre Angriffe (z. B. Privilege Escalation innerhalb der Plattform)

Nicht ohne Grund taucht Credential Stuffing regelmäßig in den Top-Risiken von OWASP und anderen Sicherheitsorganisationen auf.

Ein einzelner Schutzmechanismus ist in der Regel nicht ausreichend. Bewährt hat sich eine mehrschichtige Strategie:

Multi-Factor Authentication (MFA) als Standard

adaptive MFA abhängig vom Risiko (IP, Device, Verhalten)

Erkennung ungewöhnlicher Login-Patterns

Korrelation über Benutzer, IPs und Zeitfenster

Prüfung neuer Passwörter gegen bekannte Leak-Datenbanken

Erzwingen einzigartiger Passwörter

Headless-Browser-Erkennung

Fingerprinting (Client-seitig und server-seitig)

dynamische Challenges statt statischer CAPTCHAs

explizite Alarme bei Login-Anomalien

vorbereitete ATO-Playbooks (Account-Sperre, Reset, Nutzerinformation)

Credential Stuffing ist kein exotischer Spezialangriff, sondern ein massenhaft eingesetztes Standardwerkzeug. Der technische Aufwand für Angreifer ist gering, der potenzielle Impact für Unternehmen hoch.

Organisationen sollten Credential Stuffing daher nicht als reines Authentifizierungsproblem betrachten, sondern als systemisches Risiko, das Architektur-, Monitoring- und Awareness-Maßnahmen erfordert.

Wer Login-Sicherheit ernst nimmt, kommt an MFA, intelligenter Erkennung und sauberem Incident Handling nicht vorbei.

Copyright Mint Secure GmbH. All Rights Reserved.