Home » Datenschutz- & IT-Sicherheitsprobleme bei Altersverifikationsapp Yoti

This article is also available in English.

Eine Untersuchung von Sicherheitsexperten der Mint Secure GmbH zeigt, dass eine der führenden Apps zur Altersüberprüfung und -schätzung, „Yoti“, in großem Umfang Nutzer ohne deren Zustimmung trackt und damit wahrscheinlich gegen die Datenschutz-Grundverordnung (DSGVO) verstößt. Die Untersuchung wirft die Frage auf, wie glaubwürdig die Datenschutzbemühungen des Unternehmens sind, und zeigt, wie anfällig ein Altersschätzungs-Tool sein kann, wenn die Trainingsdaten und die Lieferkette manipuliert werden könnten.

Wichtig: Die in diesem Artikel vorgestellten Informationen wurden am 04.06.2025 erhoben und werden durch Updates & Rückmeldungen der verantwortlichen Stelle (Yoti) am Ende des Artikels ergänzt.

Dieser Artikel beginnt mit einer kurzen Einführung in Altersschätzungs- und Verifizierungssoftware und fährt dann mit einer Untersuchung der Website von Yoti, der Android-App und einer Analyse von Elementen der verwendeten KI-Modelle fort.

In der Europäischen Union sind Altersschätzung und -Überprüfung zu einem zentralen Thema der Digitalpolitik geworden, da die Regulierungsbehörden versuchen, Minderjährige online zu schützen. Die Europäische Kommission entwickelt derzeit eine App zur Altersverifizierung, mit der Nutzer ihr Alter anhand digitaler Identitäten nachweisen können. Diese App, ein Vorläufer des für 2026 geplanten digitalen Identitäts-Wallet der EU, soll eine sichere und private Methode zur Altersüberprüfung für Online-Dienste bieten, die minderjährige Nutzer von ihren Plattformen ausschließen wollen. Die EU hat zwar keine Altersüberprüfung vorgeschrieben, aber sehr große Online-Plattformen und Suchmaschinen sind nach dem Gesetz über digitale Dienste (DSA) verpflichtet, systemische Risiken in Bezug auf den Schutz von Minderjährigen zu mindern. Die Electronic Frontier Foundation (EFF) hat Bedenken hinsichtlich des Potenzials solcher Systeme geäußert. Die Debatte geht weiter, da die EU versucht, Kinderschutz und Grundrechte in Einklang zu bringen.

Diese Untersuchung befasst sich mit Yoti, einem führenden Anbieter von Technologien zur Altersüberprüfung und -schätzung, der sich selbst als datenschutzorientiert bezeichnet. Ziel ist es die Herausforderungen für den Datenschutz und die Sicherheit bei der Implementierung von Apps zur Altersüberprüfung und -schätzung an einem konkreten Beispiel zu skizzieren.

Yoti ist ein Dienstleister für Identitätsverifizierung und hat sich in den letzten Jahren zudem auf Altersverifikation und die Schätzung des Alters anhand von Gesichtsbildern und Videoselfies spezialisiert. Auf der Unternehmenswebsite beschreibt sich Yoti selbst wie folgt:

„Yoti ist ein Unternehmen für digitale Identität, das es für Menschen sicherer macht, nachzuweisen, wer sie sind. Wir haben damit begonnen, Menschen mit einer kostenlosen, wiederverwendbaren digitalen Identitäts-App zu unterstützen, die die Datenmenge minimiert, die sie mit Unternehmen teilen.“ (Übersetzung aus dem Englischen)

Darüber hinaus beschreiben sie einen ihrer Dienste folgendermaßen:

„Ein datenschutzorientierter Ansatz zur Altersverifikation.“ (aus dem Englischen)

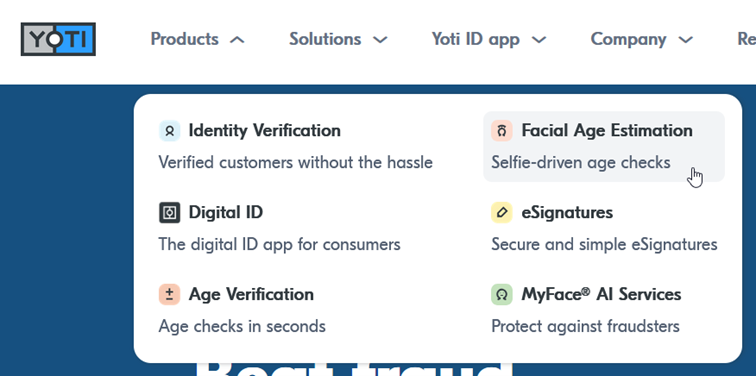

Yoti bietet zwei Hauptlösungen zur Altersbestimmung an (gemäß Website: yoti.com):

• Altersverifikation (überprüft meist Ausweise, Kreditkarten, Mobilfunkanbieter oder Datenbanken)

• Gesichtsalterschätzung (basiert auf Video-Selfies)

Beide Lösungen sind in der Yoti-App implementiert, zudem können sie mit SDKs (Software Development Kits) simpel in Drittanbieter-Software integriert werden.

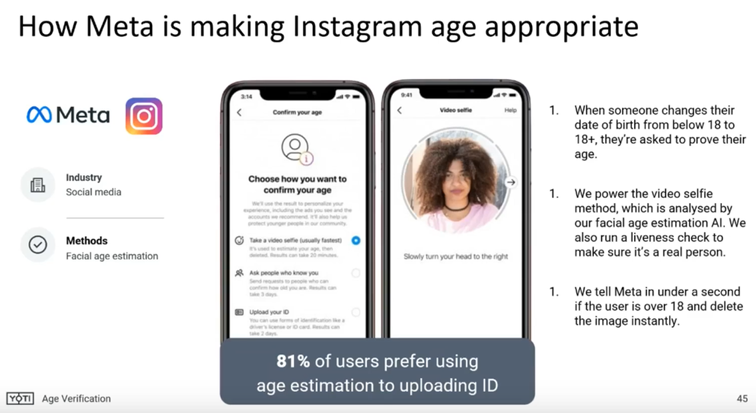

Yoti ist ein führender Anbieter von Altersverifikations- und Alterschätzungstechnologie. Auf seinem Google Play Store-Profil (Fotos) gibt Yoti an, „über 14 Millionen Downloads“ für die App „Yoti – your digital identity“ verzeichnet zu haben. Außerdem behauptet Yoti in anderem Marketingmaterial, insgesamt mehr als 500 Millionen Altersprüfungen durchgeführt zu haben. Große soziale Medienplattformen wie Metas Instagram haben Yoti in mehreren Ländern, einschließlich einigen der Europäischen Union, als Lösung zur Altersverifikation oder -schätzung implementiert.

Auch die Kommission für Jugendmedienschutz (KJM) aus Deutschland hat Yoti 2021 als „positives technisches Mittel“ eingestuft, womit es auch dort zahlreich zum Einsatz kommen dürfte.

Weitere Kunden von Yoti sind u.a. Sony PlayStation, die französische Social-Networking-App Yubo, EpicGames sowie die Erwachsenenwebsites XHamster und OnlyFans (Darstellung entnommen aus: https://youtu.be/3VEsjFN_iSM?si=6mjaMMwJlihPymJ8&t=263).

Der große Kundenstamm von Yoti rechtfertigt eine genaue Prüfung, ob die Datenschutzversprechen von Yoti eingehalten werden, wie ernst Yoti die Privatsphäre der Nutzer nimmt und wie sicher die KI-Modelle und die implementierten Schutzmaßnahmen sind.

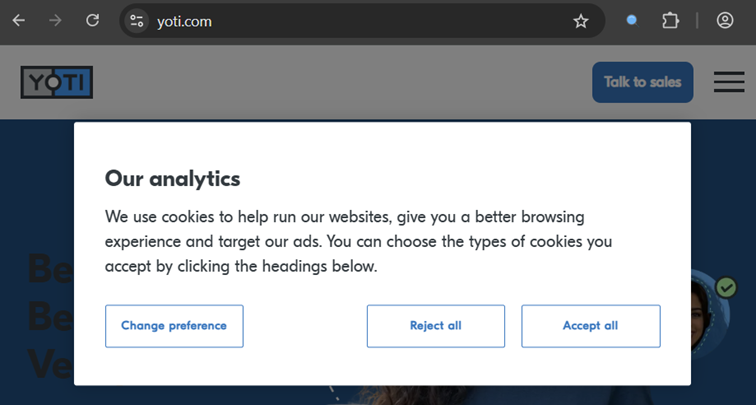

Beim ersten Besuch der Website von Yoti (yoti.com) kann man sehen, dass sofort ein Cookie-Banner erscheint und zur Annahme von Cookies auffordert.

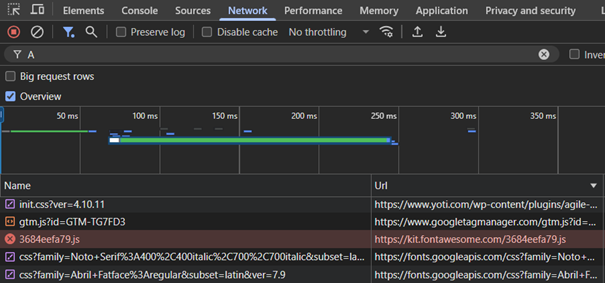

Während es positiv zu bewerten ist, dass Yoti nicht versucht, Nutzer mit „dark patterns“ oder ähnlichen Techniken zu belästigen, ist ein Blick in den Netzwerkverkehr sehr enttäuschend. Bei der Beobachtung des Netzwerkverkehrs kann man erkennen, dass bereits mehrere Verbindungen zu Drittanbietern hergestellt werden, ohne dass der Cookie-Banner angeklickt oder die Einwilligung des Benutzenden eingeholt wurde (selbst nach dem Anklicken von „Alle ablehnen“ (Reject all) findet dieses Verhalten statt). Kurzum: Der Cookie-Banner scheint nicht korrekt implementiert zu sein und Anwendungen von Drittanbietern werden ohne jegliche Interaktion oder Einwilligung direkt geladen.

Diese Ressourcen werden unmittelbar geladen:

– Google Tag Manager: https://www.googletagmanager.com/gtm.js?id=GTM-TG7FD3

– Fontawesome: https://kit.fontawesome.com/3684eefa79.js

– Google Fonts hosted on googleapis.com: https://fonts.googleapis.com/css?family=Noto+Serif%3A400%2C400italic%2C700%2C700italic&subset=latin%2Clatin-ext&ver=6.7.1 & https://fonts.googleapis.com/css?family=Abril+Fatface%3Aregular&subset=latin&ver=7.9

– Jquery hosted on googleapis.com: https://ajax.googleapis.com/ajax/libs/jquery/3.7.1/jquery.min.js

Die Weitergabe von personenbezogenen Daten wie der IP-Adresse eines Nutzers an Dritte ohne dessen Zustimmung verstößt wahrscheinlich gegen die DSGVO. Gemäß Artikel 7 der Datenschutz-Grundverordnung muss die Einwilligung freiwillig, ausdrücklich, in Kenntnis der Sachlage und unmissverständlich erteilt werden. In der Vergangenheit haben deutsche Gerichte entschieden (Az. 3 O 17493/20), dass das Laden von Google-Schriftarten von Googles Webservern rechtswidrig ist, wenn keine Einwilligung des Nutzers vorliegt. Eine datenschutzfreundliche Standardeinstellung ist, dass die Einwilligung immer als Opt-in gestaltet sein sollte. Das bedeutet, dass die Zustimmung (zur Datenverarbeitung) nicht vorausgewählt oder automatisch erzwungen werden darf.

Ironischerweise werden selbst dann, wenn man direkt zum Yoti Privacy Center navigiert

(https://www.yoti.com/privacy/), diese Ressourcen noch geladen – ein wichtiges Detail für die spätere Analyse der App.

Wie oben erwähnt, hat Yoti seit 2016 eine App. Diese wurde laut Yoti mehr als 14 Millionen Mal heruntergeladen. Die in dieser Analyse untersuchte Android-App „com.yoti.mobile.android.live“ wurde am 26. Mai 2025 veröffentlicht (Version: 3.69.0).

Für alle, die die beschriebenen Ergebnisse reproduzieren möchten, werden die folgenden Daten bereitgestellt:

Name: com.yoti.mobile.android.live.apk

Größe: 60307312 Bytes (57 MiB)

SHA256: 8EC516DA0C6F9DBEFC3BE4AA1E4C37D782566CB3BE28D3C2C9C3985B9991606F

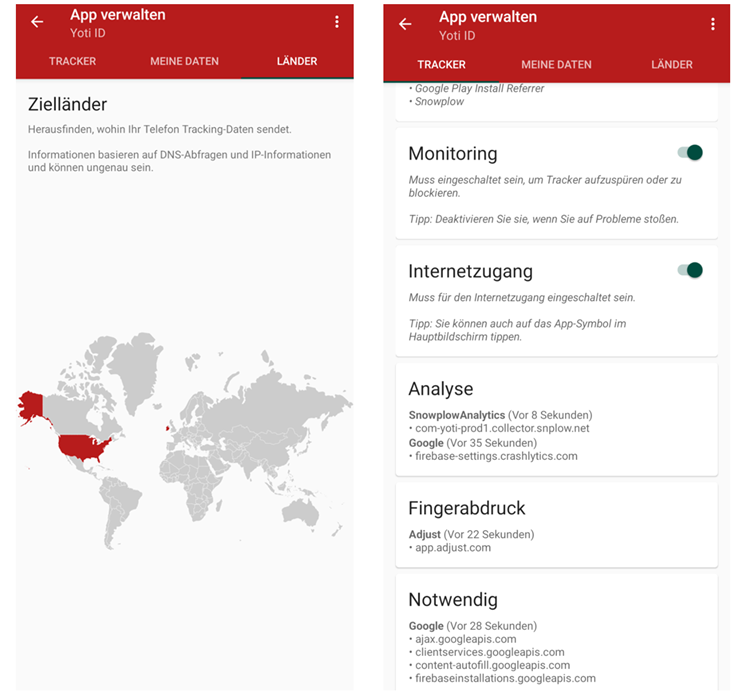

Eine erste statische Analyse mit dem Datenschutz-Tool „Exodus Privacy“ via Code-Analyse zeigt, dass mindestens 4 Tracker direkt in der App enthalten sind.

Um sicherzustellen, dass diese Informationen korrekt sind, wurde ein dynamischer Test zur Laufzeit mit einem benutzerdefinierten Tool und der App „TC Slim“ (TrackerControl) durchgeführt, die als Man-in-the-Middle-Proxy fungiert, um den Netzwerkverkehr beim Starten der App einzusehen.

Es wurde festgestellt, dass die folgenden Ressourcen direkt nach dem Start der App geladen werden, ohne dass der Benutzer seine Zustimmung gegeben hat und ohne umfassende Interaktion mit der App:

– Snowplow Analytics (com-yoti-prod1.collector.snplow.net)

– Google (firebase-settings.crashlytics.com)

– Adjust (app.adjust.com)

– Google (ajax.googleapis.com, clientservices.googleapis.com, content-autofill.googleapis.com, firebaseinstallations.googleapis.com)

Auch diese Anfragen stellen wahrscheinlich einen Verstoß gegen die Datenschutz-Grundverordnung dar, da Drittanbieter ohne Rechtsgrundlage oder Zustimmung der Nutzer angefragt und sensible Informationen (wie Advertising ID und ein Universally Unique Identifier (UUID)) übermittelt werden. Die Advertising ID (Werbe-ID) ist eindeutig mit einem bestimmten Gerät verknüpft. Sie kann verwendet werden, um ein Nutzerprofil zu erstellen, das auf dem Verhalten in verschiedenen Anwendungen, auf Websites und im Laufe der Zeit basiert. Auch wenn die ID nicht direkt einen Namen erkennen lässt, kann sie mit anderen Daten kombiniert werden, um eine Person zu identifizieren.

Der verwendete Tracker „Adjust“ sammelt die folgenden Informationen über das verwendete Gerät:

Device Manufacturer: Google

Android UUID: 9f1b2c48-8d45-4e32-942c-3a1a9bfe1f09

Referrer (Source of Installation): Google Play Store

Google Advertising ID: a57c4db3-91f2-478b-ae3c-cc5dbe9d12a4

Operating System: Android

Display Resolution: 1344×2992

Tracking Enabled: 1

Hardware Name: google_coral-user 14 AP1A.240405.002 1234567

Package Name: com.yoti.mobile.android.live

App Version: 3.69.0

Device Name: Pixel 8 Pro

OS Version: 14

CPU: arm64-v8a

[…]

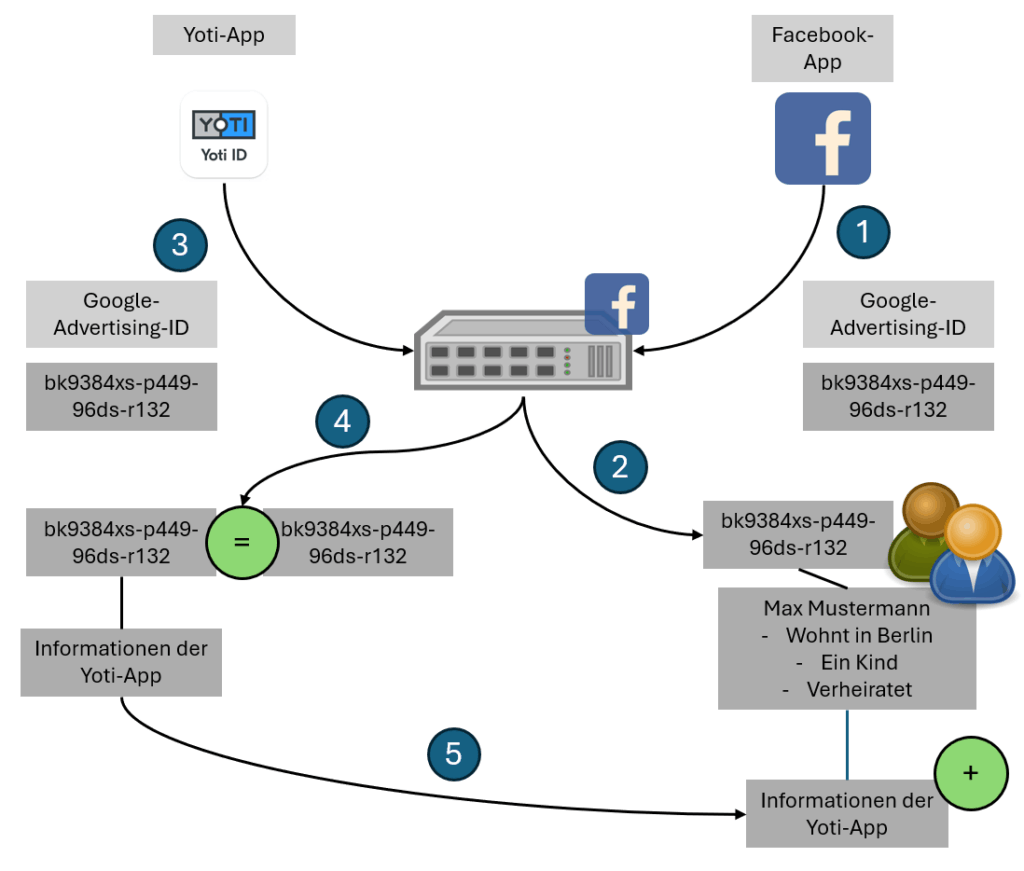

Diese Datensammlung stellt einen nahezu einzigartigen Fingerabdruck des mobilen Geräts dar. Sie ermöglicht es Dritten, dasselbe Gerät in verschiedenen Kontexten zuverlässig zu erkennen, auch wenn der Nutzer sich nicht ausdrücklich identifiziert. Besonders besorgniserregend ist die Google-Advertising-ID. Obwohl sie als „rücksetzbare“ Kennung für Werbezwecke vermarktet wird, kann sie in der Praxis dazu verwendet werden, Aktivitäten über mehrere Apps hinweg zu korrelieren.

Wenn verschiedene Apps auf dem Telefon eines Nutzers diese Kennung mit externen Diensten oder Datenmaklern teilen, können diese Parteien das Verhalten des Nutzers über verschiedene Anwendungen hinweg miteinander verknüpfen und möglicherweise ein detailliertes Profil von Interessen, Gewohnheiten und sogar sensiblen Informationen erstellen – z. B. ob der Nutzer Apps mit Bezug zu Gesundheit, Finanzen oder Identitätsüberprüfung wie Yoti installiert hat.

Die folgende Grafik zeigt (in Anlehnung an: Kuketz-Blog), wie ein solches Tracking ablaufen kann:

Die Einbeziehung eindeutiger Kennungen wie der Android-UUID, des detaillierten Hardware-Namens und der Bildschirmauflösung erhöht das Risiko weiter, da diese für eine dauerhafte Verfolgung verwendet werden können, selbst wenn der Nutzer seine Advertising-ID zurücksetzt. Dies untergräbt die Zustimmung der Nutzer und ihre Erwartungen an den Datenschutz. Kurz gesagt, wenn solche Identifikatoren ohne strenge Beschränkungen gesammelt und weitergegeben werden, stellen sie eine ernsthafte Bedrohung für die Privatsphäre der Nutzer dar, da sie eine langfristige Erstellung von Verhaltensprofilen, gezielte Manipulation und potenzielle Re-Identifizierung ermöglichen – selbst wenn die Daten angeblich „pseudonym“ sind.

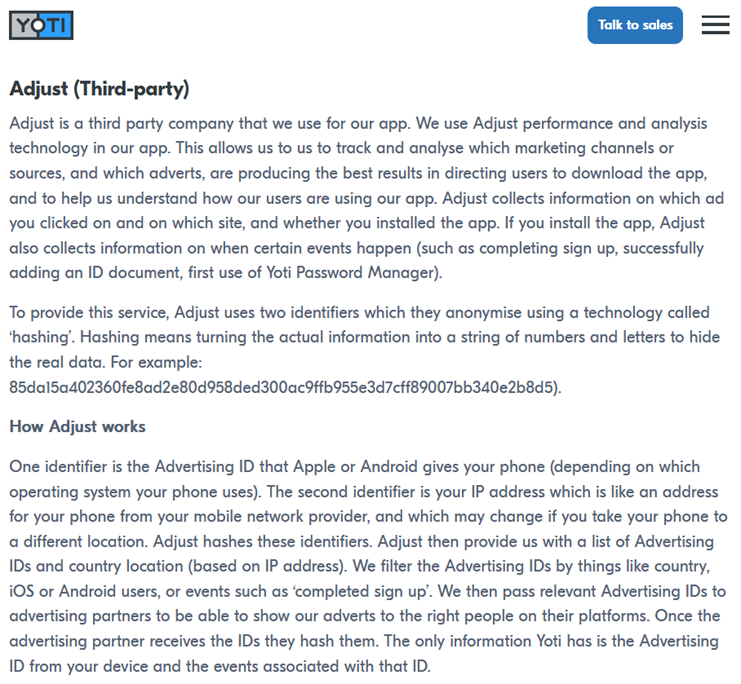

Yoti fragt nicht nach der Zustimmung zur Verwendung der Advertising-ID über Adjust. In den Datenschutzrichtlinien zur Yoti-App wird zwar erwähnt, dass eine solche Datenerhebung stattfindet – das mit dieser Art der Datenerhebung verbundene Risiko wird jedoch nicht näher erläutert oder beschrieben:

Wie man an einigen Stellen in der Datenschutzerklärung sehen kann, wird erwähnt, dass Hashing verwendet wird, um Informationen zu „schützen“. Während eine klarere Konzeptbeschreibung dafür fehlt und an anderen Stellen auch eine Verarbeitung der Advertising-ID beschrieben wird, gibt es weitere Probleme mit Hashing: Hashing wird oft als sichere Methode zum Schutz von Nutzerdaten missverstanden, birgt aber immer noch erhebliche Datenschutzrisiken. Obwohl Hashing Informationen in eine unlesbare Zeichenkette umwandelt, macht es die Daten nicht wirklich anonym. Wenn die ursprünglichen Informationen – wie z. B. Werbekennungen oder häufige Benutzeraktionen – vorhersehbar sind oder aus einer begrenzten Menge stammen, können Angreifer Techniken wie Wörterbuchangriffe oder Rainbowtable verwenden, um den Hash umzukehren und die ursprünglichen Daten wiederherzustellen. Darüber hinaus können gehashte Kennungen dazu verwendet werden, Nutzer über einen längeren Zeitraum hinweg zu verfolgen, da sie konsistent bleiben, was die Erstellung von Verhaltensprofilen auch ohne Kenntnis der tatsächlichen Identität des Nutzers ermöglicht.

Dies untergräbt die Privatsphäre der Benutzer und macht Hashing zu einer Form der Pseudonymisierung und nicht zu einer echten Anonymisierung. Wenn der Hashing-Algorithmus zudem veraltet ist oder ohne zusätzliche Randomisierung (wie Salting) implementiert wurde, werden die Daten noch anfälliger. Insgesamt bietet Hashing zwar einen zusätzlichen Schutz, reicht aber allein nicht aus, um die Privatsphäre der Nutzer oder die Einhaltung strengerer Datenschutzstandards zu gewährleisten.

Darüber hinaus ist das standardmäßige Opt-in in Adjust nicht datenschutzfreundlich. Zumindest eine Zustimmung über einen In-App-Cookie-Banner muss implementiert werden, um die Einhaltung der DSGVO zu erreichen – oder noch besser: überhaupt keine solchen Tracker zu verwenden – wenn man behauptet, „einen datenschutzfreundlichen Ansatz zur Altersverifizierung“ anzubieten. Die anderen Tracker in der App senden ebenfalls sensible Informationen von den Geräten an Dritte, wie Google Firebase, das in der Vergangenheit kritisiert wurde.

Neben den Trackern enthüllte „Exodus Privacy“ auch, dass es sehr umfangreiche Berechtigungen gibt, dies konnte auch unabhängig durch eine Überprüfung der „AndroidManifest.xml“ der App verifiziert werden.

Folgende Berechtigungen werden beansprucht:

– ACCESS_ADSERVICES_AD_ID

– ACCESS_ADSERVICES_ATTRIBUTION

– ACCESS_COARSE_LOCATION (access approximate location only in the foreground)

– ACCESS_FINE_LOCATION (access precise location only in the foreground)

– ACCESS_NETWORK_STATE (view network connections)

– ACCESS_WIFI_STATE (view Wi-Fi connections)

– CAMERA (take pictures and videos)

– FLASHLIGHT

– FOREGROUND_SERVICE (run foreground service)

– FOREGROUND_SERVICE_DATA_SYNC

– GET_ACCOUNTS (find accounts on the device)

– HIDE_OVERLAY_WINDOWS

– INTERNET (have full network access)

– NFC (control Near Field Communication)

– POST_NOTIFICATIONS

– RECEIVE_BOOT_COMPLETED (run at startup)

– RECORD_AUDIO (record audio)

– USE_BIOMETRIC (use biometric hardware)

– USE_FINGERPRINT (use fingerprint hardware)

– VIBRATE (control vibration)

– WAKE_LOCK (prevent phone from sleeping)

– RECEIVE

– BIND_GET_INSTALL_REFERRER_SERVICE

– AD_ID

– DYNAMIC_RECEIVER_NOT_EXPORTED_PERMISSION

Es ist fraglich, warum eine App wie Yoti überhaupt Zugriff auf die Advertising-ID (wie wir gesehen haben, wurde diese vom Adjust-Tracker in der App verwendet), genaue Standorte oder Informationen über Benutzerkonten auf dem Gerät benötigt.

Es macht keinen datenschutzfreundlichen Eindruck, wenn solche Berechtigungen beansprucht und genutzt werden und – in diesem Fall – zu einer nicht konsensualen Übermittlung von Daten an ein Werbenetzwerk wie Adjust führen.

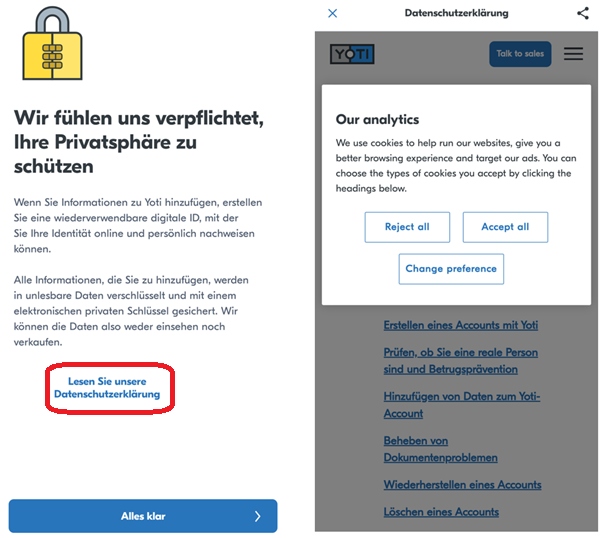

Wie in der Website-Untersuchung dieses Artikels erwähnt, werden bei der Anzeige der Datenschutzhinweise Ressourcen von Drittanbietern geladen, bevor eine Benutzerinteraktion stattfindet. Dies gilt auch für die mobile Android-App (sehr wahrscheinlich auch für die iOS-App), da Yoti eine Webansicht (Webview) verwendet, um Datenschutzhinweise anzufordern und anzuzeigen.

Das bedeutet, dass die Webseite geladen wird und ohne ausdrückliche Zustimmung des Nutzers eine Anfrage für Anwendungen von Dritten erfolgt.

Ironischerweise heißt es kurz vor dem Anklicken des Links zur Datenschutzerklärung – der zu einer Übermittlung von Daten führt – „Wir fühlen uns verpflichtet, Ihre Privatsphäre zu schützen“ – die Nutzerdaten (einschließlich IP-Adressen, die nach der Datenschutz-Grundverordnung als personenbezogene Daten betrachtet werden können) werden jedoch direkt an Google und andere Drittanbieter übertragen.

Wenn man sich ausgiebig mit der Lösung von Yoti beschäftigt und nach Informationen über das Produkt sucht, findet man eine Referenzseite von einer Firma in Spanien (Málaga) mit dem Namen „Algorath“.

Algorath stellt auf seiner Website klar, dass das Unternehmen von Yoti beauftragt wurde, das Altersverifikationstool von Yoti seit 2018 zu entwickeln und die Schulung und Verbesserung der KI-Modelle zu unterstützen.

Über das Certificate Transpareny Protokoll konnten Subdomains von Algorath ausfindig gemacht werden, die für Zwecke im Zusammenhang mit Yoti und den Produkten von Yoti verwendet wurden.

Zu den Endpunkten gehören die folgenden Domänen:

nuget.yotiai.algorath.com

age.yotiai.algorath.com

sandbox.yotiai.algorath.com

datacollection.yotiai.algorath.com

metadatabe.yotiai.algorath.com

— weitere —

Alle Domains werden in der Google Cloud gehostet.

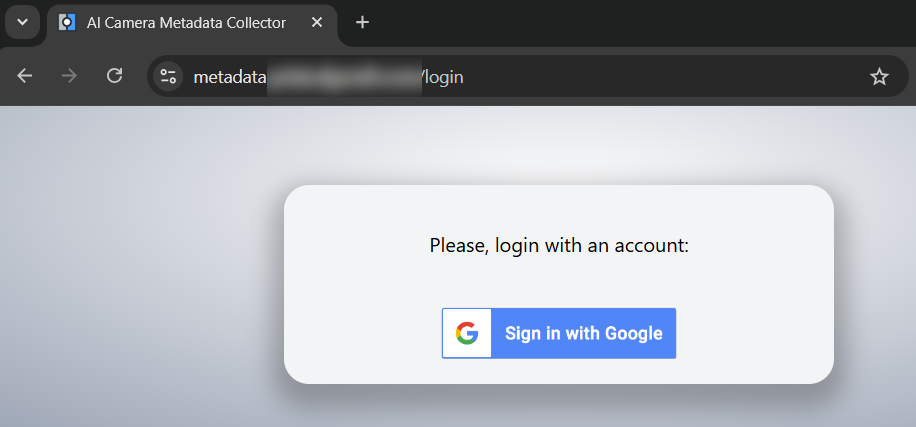

Beim Besuch einer solchen Domain wird ein Google-Login angezeigt (in den meisten Fällen – in einigen Fällen sind die Tools direkt zugänglich). Es ist möglich, sich mit einem normalen Google-Konto zu authentifizieren.

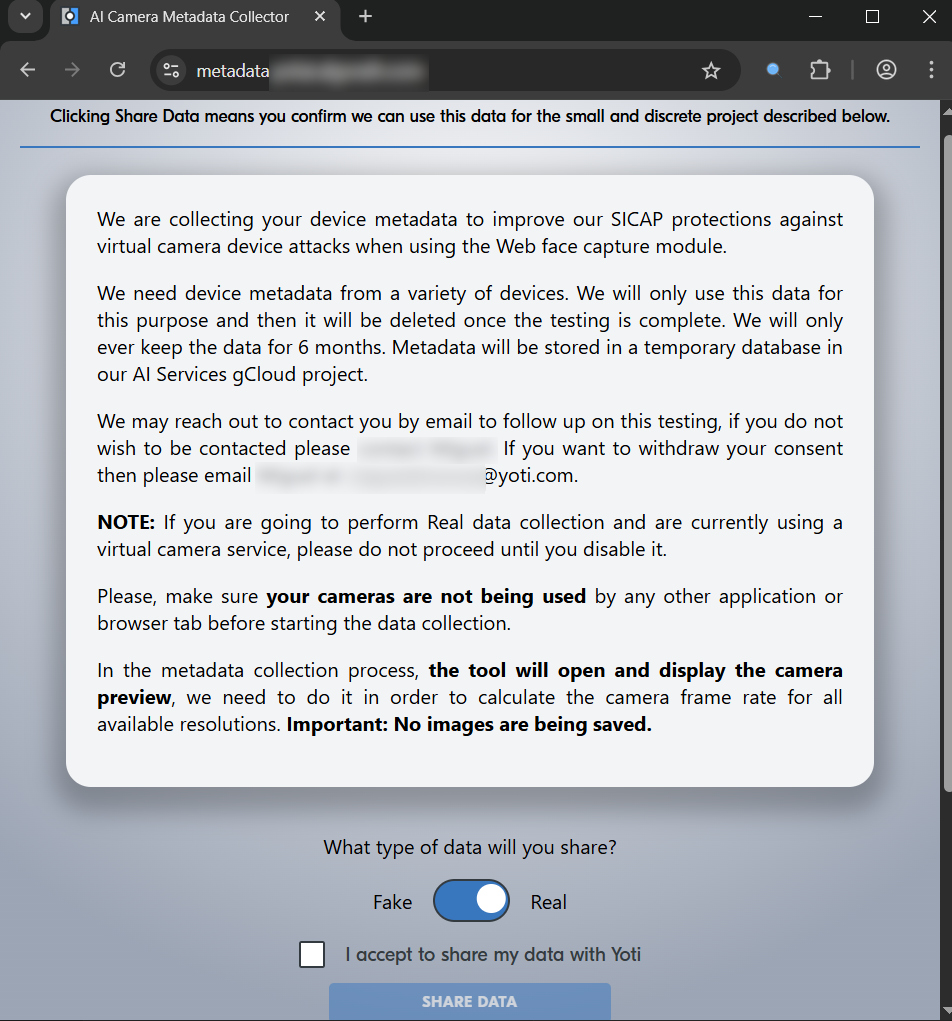

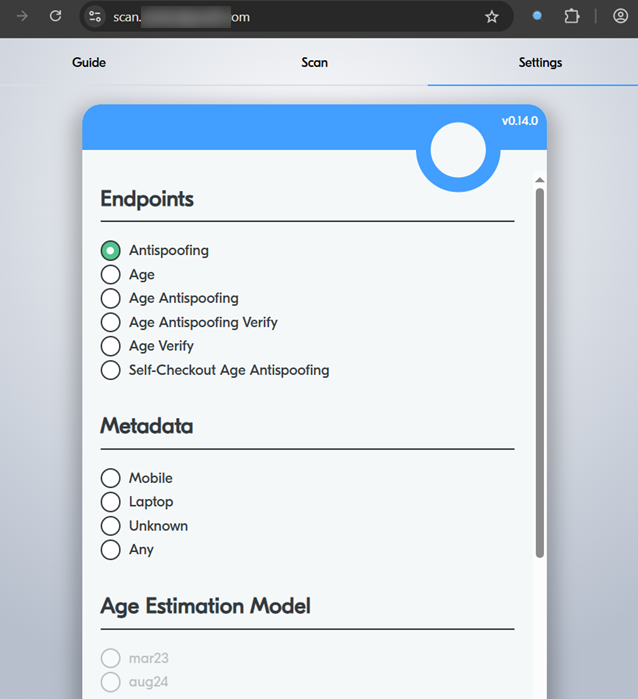

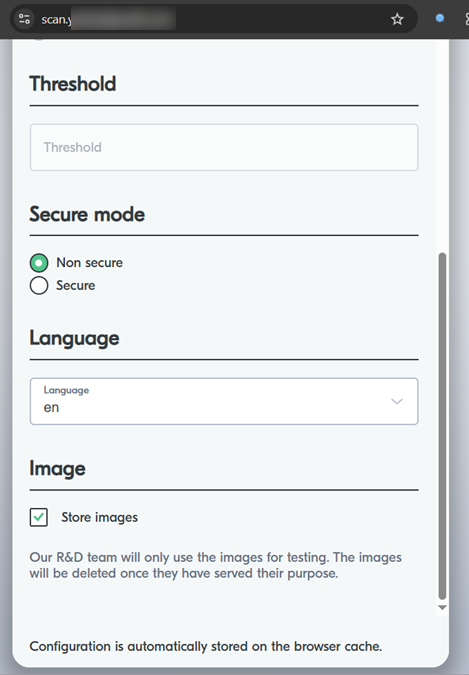

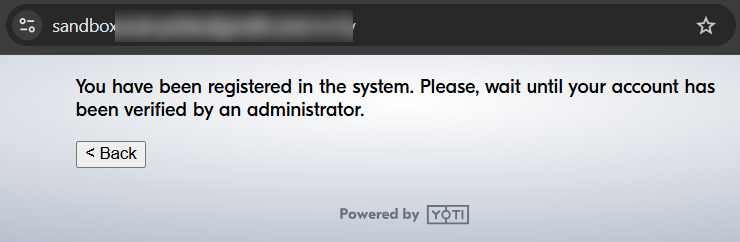

In einigen Fällen gab es keine weitere Autorisierung oder Schutz – was im Grunde bedeutet, dass man nach einer Anmeldung mit einem beliebigen Google-Konto potenzielle „interne“ Tools nutzen kann. Im folgenden Fall bedeutet dies, dass jeder mit einem Google-Konto in der Lage war, die Erkennungsmaschine von Yoti mit (falschen) Daten zu „füttern“ und deren Erkennung von virtuellen Kameras zu beeinflussen.

Im Screenshot sehen Sie, dass dies auch als „diskretes Projekt“ erwähnt wird und die Warnung/Hinweis: „Wenn Sie eine reale Datenerfassung durchführen wollen und derzeit einen virtuellen Kameradienst verwenden, fahren Sie bitte nicht fort, bis Sie diesen deaktivieren.“ (aus dem Englischen)

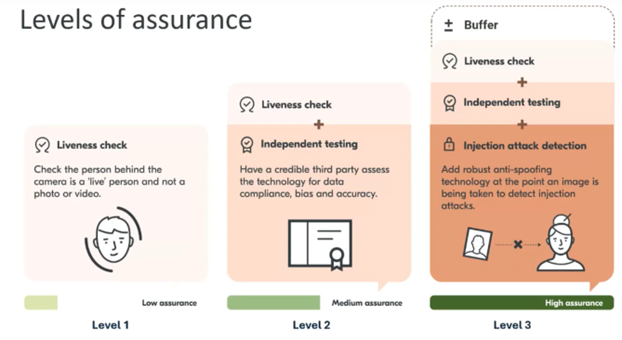

Das Beispiel zeigt eine Weboberfläche von Algorath/Yoti, auf der eine Datenerfassung stattfindet, die später zum Trainieren von Modellen zur Erkennung virtueller Kameras verwendet werden könnte. Virtuelle Kameras sind eine potenzielle Möglichkeit, Tools zur Altersschätzung wie die Gesichtsscans von Yoti mit Fälschungen des Gesichts einer Person zu umgehen. Solche Angriffe werden oft als „digitale Injektionsangriffe“ bezeichnet. In einem Blogbeitrag beschreibt Yoti seine Gegenmaßnahmen zur Abwehr solcher Angriffe. Diese Maßnahmen werden als zusätzliche Sicherheitsebene beschrieben (sie scheinen Teil der Stufe 3 „Erkennung von Injektionsangriffen“ zu sein) und unterstreichen die Bedeutung der Betrugserkennung für das Geschäftsmodell von Yoti. Die folgende Grafik wurde aus einem Vortrag von Yoti von Ende 2024 entnommen.

Mit vielen Trainingsdaten (z.B. Merkmale und Hardware-IDs von vielen Kameras) ist es für Yoti einfacher zu erkennen, ob ein Endbenutzer keine physische – sondern eine virtuelle – Kamera verwendet, um das Altersverifikations-/Schätzsystem zu umgehen. Auf diese Weise kann Yoti den Zugang einschränken, wenn betrügerisches Verhalten erkannt wird – was allerdings auch mit enormen Risiken verbunden ist.

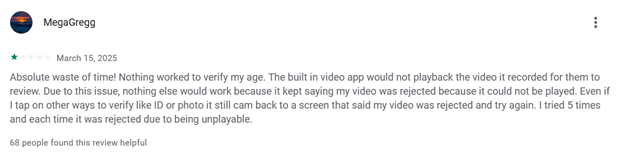

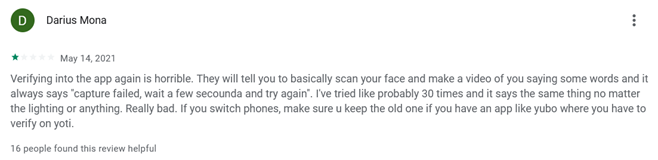

Einerseits kann dies zu so genannten „falsch-positiven“ Ergebnissen führen, indem eine physische Kamera fälschlicherweise als virtuelle Kamera erkannt wird, wodurch der legitime Versuch eines Nutzers, sein Alter zu überprüfen, blockiert wird. Solche falsch-positiven Ergebnisse und andere technische Fehler können dazu führen, dass Nutzer den Zugang zu Diensten und Inhalten verlieren (wie Auszüge aus den Google Bewertungen zur App zeigen):

Andererseits stellt diese Art der Erkennung von Spoofing und Betrug auch ein Risiko für die Privatsphäre der Nutzer dar. Um unrechtmäßige Handlungen und Nutzer zu erkennen, müssen viele Daten verarbeitet werden: Neben allgemeinen Netzwerk- und Geräteinformationen werden auch Daten von den Kameras verwendet (z. B. Bildrate oder Gerätenamen und teils eindeutige Kennung).

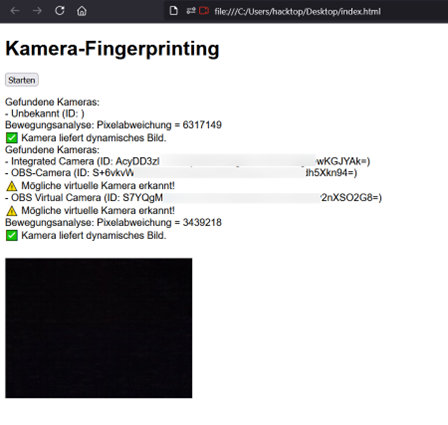

Über Web-APIs wie „enumeratedevices“ können Yoti und andere Lösungen zur Altersschätzung bestimmte Geräte und deren IDs auslesen – nachdem der Nutzer der Kamera die Erlaubnis erteilt hat (dies ist in der Regel notwendig, um den Dienst zu nutzen). Ein kleiner Proof of Concept wurde implementiert und zeigt, dass solche Erkennungen oder Kamera-Fingerabdrücke problemlos möglich sind.

Es ist wahrscheinlich, dass Yoti aufgrund der Verbesserung der Bildgeneratoren und der damit verbundenen Erleichterung der Erstellung sehr guter Deepfakes beschlossen hat, einen zweigleisigen Ansatz zur Betrugserkennung zu verfolgen, indem es sich nicht nur auf die manipulierten Inhalte konzentriert, sondern auch auf die verwendeten Metadaten und Geräte, ihr Verhalten und die damit verbundenen Metadaten. Im Jahr 2022 hat der Chaos Computer Club gezeigt, dass der deutsche „Post-Ident“-Ansatz (eine Lösung zur Identitätsüberprüfung) und andere videobasierte Identifizierungsmechanismen leicht ausgetrickst werden können.

Andere Endpunkte ohne Berechtigungsschutz, die über bestimmte Subdomänen gefunden werden konnten, zeigen, dass Yoti mindestens 2 KI-Trainingsmodelle für sein Altersschätzungsmodell hat (März 2023 und August 2024).

Darüber hinaus kann ausgewählt werden, dass die übermittelten Fotos zu Testzwecken verwendet werden können – und somit einen Einfluss auf das KI-Modell von Yoti haben können. Dies würde es Angreifern ermöglichen, die Modelle von Yoti zu beeinflussen und wäre ein sogenannter AI Data Poisoning Angriff. Diese Schwachstelle könnte möglicherweise von Angreifern missbraucht werden, um die Ausgabe der Modelle von Yoti zu manipulieren, was möglicherweise zur Diskriminierung bestimmter Gruppen von Nutzern führen und damit deren rechtmäßigen Zugang zu Inhalten und Diensten einschränken könnte.

Andere Schnittstellen (z. B. zur sonstigen Datenerfassung) waren etwas besser geschützt:

Es ist plausibel, dass nur entsprechende Benutzer/Rollen Zugang zum System haben. Dies ist eine Schutzstufe, die implementiert werden sollte.

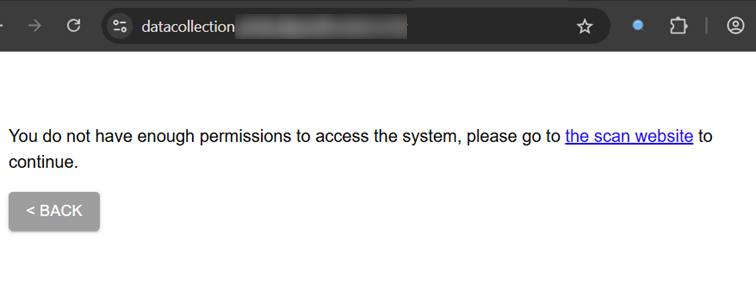

In anderen Fällen wird angezeigt, dass die allgemeine Benutzerregistrierung erfolgreich war, aber ein Administrator das Konto überprüfen muss, um den Zugriff zu gewähren (was nicht geschehen ist).

Bei dieser Untersuchung wurde festgestellt, dass Yoti die Nutzer auf seiner Website und in seiner App umfassend und ohne deren Zustimmung trackt. Sensible Informationen wie die Advertising-ID und andere personenbezogene Daten werden standardmäßig ohne Zustimmung an Dritte (wie das Werbenetzwerk Adjust) übermittelt. Dieses Verhalten stellt einen potenziellen Verstoß gegen die DSGVO dar, die eine eindeutige Zustimmung zur Verarbeitung personenbezogener Daten und deren Weitergabe an Dritte verlangt.

Darüber hinaus stützt sich die Betrugserkennung und die Erkennung der virtuellen Kamera von Yoti auf Daten, die möglicherweise von Dritten manipuliert werden könnten, was zeigt, wie anfällig die Lieferkette eines Anbieters von Altersschätzungen sein kann. Starke Sicherheitsvorkehrungen und angemessene Transparenz sind notwendige Maßnahmen, die Anbieter wie Yoti ergreifen sollten. Außerdem verdeutlichen Erkennungsmechanismen wie die Maßnahmen von Yoti zur Erkennung von Injektionsangriffen die möglichen negativen Auswirkungen der Betrugserkennung auf die Privatsphäre der Nutzer. Eine hohe Erkennungsrate für betrügerische Aktivitäten bedeutet immer einen tiefgreifenden Eingriff in die Privatsphäre der Nutzer durch die Erstellung von Fingerabdrücken von Metadaten und Geräten.

Das allgemein beobachtete Verhalten steht im Widerspruch zur Mission des Unternehmens, „die vertrauenswürdigste Identitätsplattform der Welt zu werden“ – denn Vertrauen entsteht durch konkrete technische Umsetzungen, Handlungen und nicht durch Aussagen.

Wir haben Yoti (am Morgen des 04.06.2025) über unsere Untersuchung und unsere Beobachtungen informiert und werden den Blogpost hier aktualisieren, wenn wir eine Rückmeldung erhalten.

Update 1 (04.06.2025, 11:09 Uhr): Yoti hat die Meldung erhalten und bereits geantwortet (dass man sich die Aspekte der Meldung anschauen würde.

Update 2 (12.06.2025, 10:06 Uhr): Auf erneute Nachfrage gibt Yoti an, dass sie weitere Zeit benötigen (da verschiedene Teams involviert sind).

Update 3 (13.06.2025, 17:03 Uhr): Yoti hat eine ausführliche Stellungnahme abgegeben. Dieser Blogbeitrag enthält nun die konkreten Subdomains und den Namen des Subunternehmers. Bitte lesen Sie die folgende Stellungnahme, um sich ein umfassendes Bild zu machen.

Kurze Zusammenfassung der Stellungnahme (von Yoti):

1.) Yoti erklärt, dass die genannten öffentlichen Endpunkte keine Bedrohung darstellen und absichtlich zugänglich waren. Zudem werden keine Daten automatisch in Yoti-Modelle übernommen.

2.) Yoti bestätigt, dass die Werbe-IDs in den Apps verwendet werden, weist aber darauf hin, dass diese Verarbeitung zumindest pseudonymisiert erfolgt und auf berechtigte Interessen des Unternehmens zur Produktverbesserung verweist.

3.) Yoti bestätigt, dass versehentlich Inhalte von Drittanbietern auf der Website geladen wurden und dass dies ein „technischer Fehler“ war. Außerdem wurde angegeben, dass keine Cookies gesetzt werden (dies wurde nie behauptet).

Fazit

Wir freuen uns, dass Yoti unser Feedback ernst nimmt und schnell auf solche Meldungen reagiert.

Wir stimmen der Argumentation der vollständigen Stellungnahme (insbesondere den Punkten 2 und 3) jedoch nicht vollständig zu. Aus unserer Sicht und gemäß DSGVO ist eine standardmäßige Verarbeitung der Werbe-ID in den Apps nicht erforderlich/zulässig und erfordert eine eindeutige Einwilligung (da diese auch an Adjust weitergeleitet wird).

Darüber hinaus erfolgt (gemäß 3) weiterhin ein Laden von Drittressourcen auf der Website (Stand: 19.06.2025).

Copyright Mint Secure GmbH. All Rights Reserved.