Die Software „Media Relay Service (MRS)“ (Webserver) zu Aufklärungsgeräten des israelischen Herstellers Infodraw ist von einer gravierenden Sicherheitslücke (Path Traversal Vulnerability) betroffen. Sicherheitsexperten von Mint Secure haben die Sicherheitslücke gefunden und zunächst dem Hersteller und – auf Grund ausbleibender Rückmeldung – anschließend Betreibern und CERTs weltweit gemeldet, um weitere Risiken auszuschließen und die Schwachstelle verantwortungsvoll offenzulegen. Dieser Blogpost beschreibt technische Details, Fälle aus verschiedenen Ländern und die Vorgehensweise hinter dem Fund. Außerdem werden Empfehlungen für betroffene Organisationen abgegeben.

Zum Thema wurde auch ein Vortrag auf der Easterhegg 2025 des Chaos Computer Club gehalten (Folien).

Update 20.04.2025: MITRE hat mittlerweile die CVE-2025-43928 vergeben. Der CVSS Score sollte unserer Einschätzung nach mindestens 7.2 (CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:L/I:L/A:N) oder höher sein, da beliebige Daten und heruntereladen und gelöscht werden können.

Darüber hinaus wurde vor kurzem ein Artikel im Blog veröffentlicht, der beschreibt auf welche Arten und Weisen sich Gesichts- und Videoüberwachungssysteme gezielt angreifen/manipulieren lassen.

Folgende Informationen ließen sich durch Selbstauskunft auf der Website (Archiv) über den Hersteller ermitteln: Infodraw R&D Ltd. ist ein weltweit tätiger Anbieter mobiler Videoüberwachungslösungen, der hochentwickelte Geräte zur drahtlosen Live-Übertragung von Video, Audio und GPS-Daten über 3G, 4G, 5G und WLAN-Netzwerke entwickelt und produziert. Die Produkte werden international von Polizei, privaten Ermittlern, im Flottenmanagement und im öffentlichen Verkehr eingesetzt und bieten stabile, leistungsstarke Überwachungslösungen für mobile Anwendungen.

Die entsprechende Servicearchitektur sieht verschiedene Komponenten vor (welche sich aus dem Handbuch zur Lösung entnehmen lassen):

Die zentrale Steuerung erfolgt über einen Server auf dem die Software „Media Relay Service (MRS)“ betrieben wird. Der Einsatz ist dabei sowohl auf Linux, als auch Windows Systemen möglich.

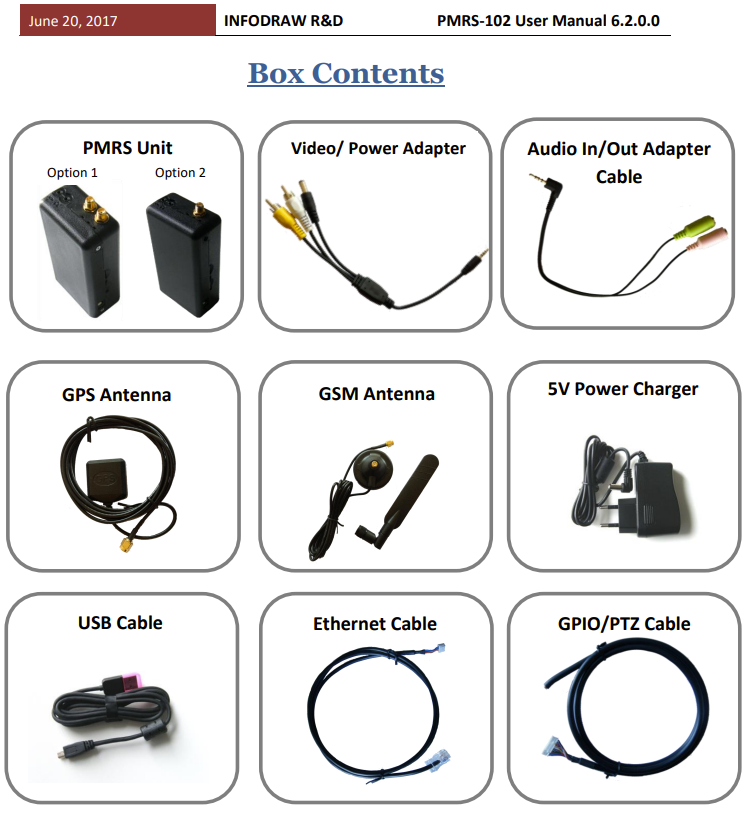

Media Relay Service (MRS) wird meist mit Geräten der Serie PMRS des gleichen Herstellers genutzt und dient zur Video-, Ton- und Positionsdatenverarbeitung. Die entsprechende Hardware ist mit zahlreichen Schnittstellen zur Überwachung/Aufklärung ausgestattet.

Neben einer HTTP-Server Komponente gibt es weitere Software, u.a. Clients und mobile Apps (Android und iOS). Darüber hinaus lässt sich die Software mittels SDK in andere Softwareprodukte integrieren und die Hardware beliebig erweitern (durch Anschluss von Kameras und Mirofone).

Nach Installation der Software MRS lassen sich einige Dateien auf dem System beobachten:

Darunter eine ServerParameter.xml, welche weitere Details und Einstellungen enthält. Diese XML-Datei dient als zentrale „Datenbank“ für die Software (darin wird beispielsweise festgelegt wo & wie Aufnahmen gespeichert werden sollen, welche User es gibt und welche Berechtigungen sie haben).

Nach dem Start des Webservers läuft dieser als HTTP-Service auf Port 12654 und stellt insbesondere 2 Schnittstellen ( /user und /admin) zur Verfügung.

Durch eine Untersuchung der Software konnte ermittelt werden, dass nach Eingabe eines beliebigen Nutzernamen (unter /user) in der Software ein Login in die Applikation möglich war. Dabei handelt es sich mutmaßlich um einen ungewollten Funktionsfehler.

Durch den Login sind zwar Funktionen erreichbar, diese lassen sich jedoch nicht ohne weiteres nutzen, da kein Account in der ServerParameter.xml-Datei vorliegt und Fehler ausgegeben werden. Zunächst schien sich dieser Funktionsfehler also nicht für einen tatsächlichen Angriff nutzen.

Durch die Beobachtung, dass ein Login mit beliebigem Account denkbar ist wurden die verfügbaren Funktionen näher untersucht. Der File Explorer wurde dabei als Funktion identifiziert, welche weitere Angriffe ermöglichen könnte.

Die theoretische Überlegung konnte anschließend erfolgreich getestet werden und es hat sich bestätigt, dass ein Login mit dem Nutzer ../../../../ möglich ist und dies vom Webserver als Input für die Dateizuordnung genutzt wird:

Dadurch ist ein Zugriff auf beliebige Dateien auf dem System möglich.

Es sind sowohl Linux als auch Windows-Systeme betroffen.

Diese Vorgehensweise/Sicherheitslücke wird auch als „Path Traversal“ oder „Directory Traversal“ bezeichnet und ist seit längerem in der Form bekannt. Neben der reinen Betrachtung von Inhalten und der damit verbundenen Möglichkeit zur Datenexfiltration lassen sich Dateien auch löschen (Arbitrary File Deletion), siehe Video und Links neben den Dateien.

Durch die Datenexfiltration lässt sich bspw. Zugriff auf die ServerParameter.xml Datei nehmen, welche weitere Informationen (u.a. den MD5-Hash zum Administrator und möglicherweise weiteren Nutzern) enthält. Da MD5 als unsicher gilt und kein Salting oder ähnliches vorliegt, lassen sich recht simpel gehashte Passwörter wieder in Klartext umwandeln und ermögichen einen Login.

Darüber hinaus ist es denkbar, dass weitere Informationen exfiltriert werden, um auf andere Art Zugriff auf das System zu erhalten. Einige der aufgefundenen Systeme waren zudem in Active Directory Systeme integriert, was mögliche Lateral Movements oder weitere Privilege Escalation ermöglichen kann.

Mint Secure hat internetweite Scans auf Port 12654 (HTTP) durchgeführt (da über Dienste wie Shodan dieser Service nicht erfasst wird) und konnte zahlreiche betroffene Systeme identifizieren.

Da eine Rückmeldung des Herstellers ausblieb wurde direkt mit CERTs und Betreibern entsprechender Systeme Kontakt aufgenommen, um diese vor Veröffentlichung dieses Blogposts und weiterer Artikel, zu warnen. Einige Versionen/Konfigurationen scheinen zudem nicht anfällig zu sein. Die Sicherheitslücke wurde unter anderem an CERTs in Belgien und Luxemburg gemeldet.

In Belgien war ein System der Polizei (Limburg Regio Hoofdstad) betroffen, welches laut Nutzernamen möglicherweise einer Drohne zuzuordnen ist:

In Luxemburg konnte ein System an Hand der IP-Adress-Range der „Police Grand-Ducale“ zugeordnet werden. Offenbar wird dies von der Spezialeinheit der Polizei zur Audio- und Videoobservation oder Verwaltung von Bodycams genutzt.

Gato2 ist die „Groupes d’appui technique opérationnel“ (kurz GATO) für Audio- und Videoobservation (Quelle). Das GOVCERT.LU wurde in Bezug auf diesen Vorfall eingeschaltet und hat sich mit einem Eintrag in der Hall of Fame für die Meldung bedankt.

In beiden Fällen konnte über die CERTs eine Meldung an die verantwortlichen Stellen vorgenommen werden, sodass die Systeme nicht mehr zu erreichen sind.

Es sind weitere Organisationen und Regierungsstellen weltweit betroffen – diese haben in den letzten Tagen Hinweise direkt oder über ihre nationalen CERTs erhalten und sollten zeitnah handeln.

Bestehenden Organisationen wird primär empfohlen die betreffende Applikation unmittelbar offline zu nehmen (da trotz frühzeitigen Hinweisen kein Herstellerpatch vorliegt und es als möglich angesehen wird, dass die Sicherheitslücke zeitnah von malizösen Akteuren ausgenutzt wird). Ist dies nicht möglich, so sollten Systeme durch zusätzliche Maßnahmen weiter abgeschirmt werden (Anwendung von VPN oder spezifischen IP-Freischaltungen).

Darüber hinaus sollten möglicherweise forensische Untersuchungen vorgenommen werden, um festzustellen ob und wann Zugriffe durch Dritte erfolgt sind und welche Informationen davon möglicherweise betroffen waren.

Die Untersuchung von Mint Secure zeigt, dass Überwachungstechnik anfällig für Schwachstellen sein kann und dass extrem sensible Daten davon betroffen sein können. Hersteller kommen dem Industriestandard (Zurverfügungstellen von Updates und Beantwortung von Schwachstellenmeldungen) leider nicht immer nach.

Copyright Mint Secure GmbH. All Rights Reserved.