Home » Ermittlungsverfahren nach Meldung von IT-Sicherheitslücken in Observationssystemen

Ende letzten Jahres haben wir Sicherheitslücken in Video- und Observationssystemen des israelischen Softwareunternehmens „Infodraw“ aufgedeckt und verantwortlich gemeldet. Nachdem trotz 90-tägiger Frist und zahlreichen Erinnerungen/Kontaktversuchen im Rahmen des Coordinated Vulnerability Disclosure Verfahren ausblieben, haben wir unter anderem CERTs weltweit eingebunden und sind an Ermittlungsbehörden direkt herangetreten, damit die entsprechenden Systeme geschützt werden können. Eine der betroffenen Behörden war die Spezialeinheit der Polizei (Unité Spéciale de la Police) aus Luxemburg, welche das System nach unserem Hinweis offline nehmen konnte. Nach einem Vortrag auf der Easterhegg des Chaos Computer Club und einigen Medienberichten zu dem Thema wurde ein formales Ermittlungsverfahren gegen unseren Gründer und Geschäftsführer Tim Philipp Schäfers eröffnet, welches Mitte 2025 ergebnislos eingestellt wurde. Der Fall zeigt exemplarisch, welchen Repressionen Sicherheitsforschende ausgesetzt sind und weshalb eine Reform des Computerstrafrechts in nahezu allen europäischen Ländern dringend notwendig ist. Im Folgenden werden Details zum Fall genannt und eine Einordnung vorgenommen.

Es ist Best Practise, dass Sicherheitslücken in Softwareprodukten zunächst vertraulich dem Hersteller mitgeteilt werden, da dieser zentrale Updates zum Schutz vor Sicherheitslücken zur Verfügung stellen kann (Bereitstellung eines Patches). Ebenso ist es üblich eine Frist zu setzen, bis zu der Informationen zur Schwachstelle zurückgehalten werden – der Industriestandard ist meist 90 Tage, es gibt vereinzelt auch Vulnerability Disclosure Policies, welche ausschließlich 45 Tage vorsehen (siehe bspw. CERT Coordination Center). Um diese Best Practise einzuhalten, haben wir uns mehrfach an den Hersteller gewendet (siehe Timeline unten). Da Rückmeldungen über mehrere Kanäle ausblieben und die 90-tägige Frist im Rahmen des Coordinated Vulnerability Disclosure Verfahren verstrichen war, wurde anschließend Kontakt zu zahlreichen CERTs und Betreibern weltweit aufgenommen.

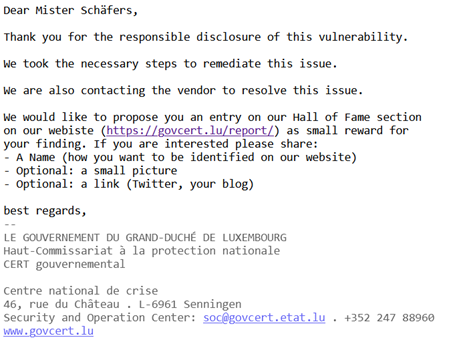

Da in Luxemburg mutmaßlich ein kritisches System betroffen war (es war unmittelbar der IP-Adressrange der Police Grand Ducale zuordenbar) wurde Kontakt zum offiziellen GovCERT.LU aufgenommen. Diese erhielten am 16. April 2025 eine Meldung zur Sicherheitslücke und dem betroffenen System – dabei wurden die auf der Website beschriebenen Informationen zum Meldeverfahren vollständig eingehalten. In der Folge konnte das System, wie in zahlreichen anderen Fällen, offline genommen werden und es wurde sich bedankt. Erfreulicherweise meldete sich das GovCERT.LU anschließend sogar, da es eine „Hall of Fame“ betreibt und hat eine Listung dort vorgesehen:

Nach der Übermittlung der angefragten Daten wurde ein Eintrag in der „Hall of Fame“ vorgenommen. Der Fall schien damit zunächst, wie in vielen anderen Kontaktaufnehmen, erfolgreich beendet.

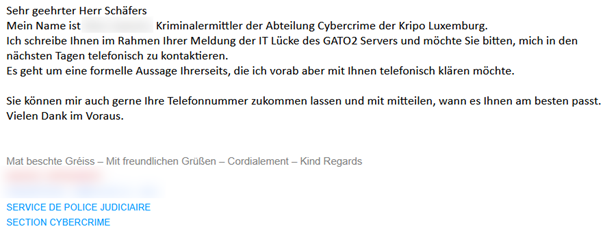

Da eine Vielzahl der betroffenen Systeme (nach verantwortungsvoller Meldung und Koordination zwischen CERTs weltweit) offline war, konnte am 19. April 2025 ein Vortrag zu dem Thema auf der Easterhegg des Chaos Computer Club gehalten werden und es gab einige Medienberichte dazu. Nur fünf Tage nach dem Vortrag erreichte Tim Philipp Schäfers folgende E-Mail:

Auf ein entsprechendes Telefonat wurde sich eingelassen, um Kooperationsbereitschaft zu signalisieren. In dem Telefonat wurde dargelegt, dass ein formales Ermittlungsverfahren eingeleitet wurde in dem Tim Philipp Schäfers als Beschuldigter geführt wird. Es bestand offenbar der Verdacht, dass gegen den Artikel 509 §1 des Strafgesetzbuches des Großherzogtums Luxemburg verstoßen wurde – also sich Zugang zu einem Computersystem verschafft wurde.

In der Folge wurde eine Rechtsanwältin mit dem Fall betraut und Akteneinsicht beantragt. Kurioserweise haben die Behörden in der anschließenden Kommunikation vorgeschlagen „Eine Vernehmung im klassischen Sinn per Videokonferenz (z. B. über Zoom oder Microsoft Teams) im Beisein seines Rechtsbeistands, einschließlich anschließender Protokollierung“ durchzuführen, was datenschutzrechtlich erhebliche Fragen aufwirft.

Sollte eine Vernehmung ausbleiben wurde zudem folgendes Szenario beschrieben: „Erstellung eines Berichts an die Staatsanwaltschaft Luxemburg, anschließende Einleitung eines Rechtshilfeverfahrens im Wege der Europäischen Ermittlungsanordnung (EIO), Vernehmung durch die zuständigen deutschen Behörden (z. B. LKA oder BKA) sowie Fortsetzung der Ermittlungen durch die luxemburgische Justiz. Dies würde zwangsläufig die Einbindung der deutschen Stellen mit sich bringen.“

Eine entsprechende Aussage wurde verweigert und in der Folge das Verfahren im Juni 2025 eingestellt. Aus dem Gesamtvorgehen lassen sich jedoch einige Dinge ableiten:

Das GovCERT.LU hat offenbar die Meldung des Sicherheitsforschers (mit Namen) der Polizei zur Verfügung gestellt, da diese auch das System betreibt. Das ist ein fragwürdiges Vorgehen, da meldende Personen zu schützen sind. Das BSI sieht bspw. auch explizit die anonyme Meldung vor und beschreibt, dass auf Strafverfolgung weitestgehend verzichtet wird.

Innerhalb der Polizei liegt in diesem Fall ein möglicher Interessenskonflikt vor, da sie zugleich ermittelnde Einheit – als auch Betreiberin des Systems ist. Es ist unklar, wie solche Situationen bei behördlichen Systemen aus dem Sicherheitssektor vermieden werden können.

Sicherheitsforschende sind bei grenzübergreifenden Meldungen von erheblicher Rechtsunsicherheit betroffen. Im vorliegenden Fall greift das luxemburgische Strafrecht – deutsche Ermittlungsbehörden würden ausschließlich per Rechtshilfegesuch tätig werden. Für Sicherheitsforschende scheint es schlicht unmöglich sich vor jeder Meldung über die genauen Einzelheiten der Gesetze zu informieren. Glücklicherweise hat Luxemburg sogar ein relativ progressives Strafrecht, da dort in Artikel 509 §1 des Strafgesetzbuches formuliert ist, dass eine „betrügerische Absicht“ vorliegen muss – geschützt hat das vor der Eröffnung eines Verfahrens jedoch nicht.

Aus den geschilderten Gründen ist es wichtig zeitnah Rechtssicherheit in ganz Europa zu schaffen und ein zeitgemäßes Computerstrafrecht zu etablieren (siehe Vorschläge unten). Ein modernes Computerstrafrecht, das Whitehat-Hacking erlaubt, ist wichtig, weil es Sicherheitsforschern ermöglicht, Schwachstellen legal zu entdecken und zu melden, bevor sie von Kriminellen ausgenutzt werden. Dadurch können Unternehmen und Behörden ihre Systeme schneller absichern und digitale Angriffe wirksamer verhindern. Zudem fördert es Innovation und Transparenz, indem es eine klare rechtliche Grundlage für den verantwortungsvollen Umgang mit Sicherheitslücken schafft.

Absurd im Zusammenhang mit dem Fall ist zudem, dass das Unternehmen bis heute kein Patch für die Sicherheitslücke zur Verfügung gestellt hat rechtlich nicht belangt wird, während der IT-Sicherheitsforscher entsprechenden Ermittlungsverfahren ausgesetzt ist.

Dieser geschilderte Fall reiht sich ein in weitere Fälle. In den letzten Jahren gab es mehrere Fälle verantwortungsvoller Offenlegung von Schwachstellen, bei denen Handlungen, die offensichtlich im öffentlichen Interesse lagen, dennoch zu Einschüchterungen oder Beschuldigungen führten und die eigentlichen Verursacher von Sicherheitsproblemen nicht zur Rechenschaft gezogen worden sind. Ein kurzer Überblick über Fälle der letzten Jahre:

Im Mai 2021 entdeckte die Sicherheitsforscherin Lilith Wittmann in einer Wahlkampf-App der CDU, dass personenbezogene Daten ohne weitere Authentifizierung abrufbar waren. Die CDU erstellte anschließend Strafanzeige gegen Wittmann (lilithwittmann.medium.com). Als Reaktion verkündet der Chaos Computer Club (CCC) keine Sicherheitslücken mehr an die CDU melden zu wollen. Später werden die Ermittlungen eingestellt und ein Prüfverfahren im Bereich des Datenschutzes gegen die CDU eingeleitet.

Der Software Entwickler Hendrik Heinle entdeckt 2021, dass über 700.000 Kundendaten (darunter Bestellungen, Adressen, Kontodaten von Online-Diensten wie Otto, Check24 und Kaufland) schlecht gesichert waren und meldet dies dem verantwortlichen Dienstleister Modern Solution GmbH & Co. KG. In der Folge erstattete das Unternehmen eine Strafanzeige, es kam zu einer Hausdurchsuchung bei dem Sicherheitsforscher und Urteile samt Geldstrafe wurden in mehreren Instanzen bestätigt. Der IT-Sicherheitsforscher reichte zuletzt Verfassungsbeschwerde ein, sodass das Verfahren vor dem Bundesverfassungsgericht geführt wird, da der normale Rechtsweg ausgeschöpft ist.

Der Softwareentwickler Daniel Ilin entdeckt im März 2022 eine kritische Sicherheitslücke im Musikdienst Beatclub und meldet diese verantwortlich an das Unternehmen. Anschließend setzt das Unternehmen offenbar einen Privatdetektiv auf den Softwareentwickler an, um ihn einzuschüchtern und informierte Betroffene des Vorfalls nur verzögert und unvollständig (golem.de).

Sogar das Bundesamt für Sicherheit in der Informationstechnik (BSI), ausgerechnet die Behörde, die für Cybersicherheit in Deutschland hauptsächlich zuständig ist, hat 2013 einmal Sicherheitsforschenden mit juristischen Schritten gedroht als diese Sicherheitsmängel in Verschlüsselungsalgorithmen im BSI-Tool „GSTool“ gefunden haben (golem.de).

Ein besseres Computerstrafrecht ist wichtig und möglich: International gibt es auch Positiv-Beispiele für ein fortschrittliches Computerstrafrecht. Aus einem umfassenden Rechtsvergleich des wissenschaftlichen Dienstes des deutschen Bundestages lässt sich beispielsweise entnehmen, dass einige Länder aus der EU bereits die entsprechende Absicht einer möglichen Tat in den Straftatbestand aufgenommen haben, was meldende Personen, welche in guter Absicht handeln, schützen kann.

Der Hackerparagraph gehört endlich abgeschafft, das Computerstrafrecht reformiert!

Die geschilderten Fälle zeigen eindrücklich, dass akuter Handlungsbedarf besteht und das Computerstrafrecht dringend reformiert werden muss. Die Ampel-Regierung hat 2024 bereits eine Reform des Computerstrafrechts geplant und es gab Gesetzentwürfe dazu, die sich bis heute auf der Website des BMJV abrufen lassen. Die Gesellschaft für Informatik und weitere Verbände haben umfassende Stellungnahmen dazu abgegeben und teilweise weitergehenden Schutz gefordert. Das Ampel-Aus verhinderte jedoch die Umsetzung der Reform. Unter anderem auf Grund einer starken Stimme der Sicherheitsforschenden wurde das Thema im Koalitionsvertrag aufgenommen, dort heißt es auf Seite 92: „Wir werden im Computerstrafrecht Rechtssicherheit für IT-Sicherheitsforschung schaffen, wobei wir Missbrauchsmöglichkeiten verhindern.“. Passiert ist, trotz steigender Bedrohung, seitdem: Nichts. Jüngst wurde zwar Eckpunkte für mehr Cybersicherheit im Bundeskabinett beschlossen, jedoch bleiben die Vorhaben abstrakt und weit hinter den Erwartungen zurück. Dabei könnten besonders eine Reform des Computerstrafrechts sowie die Einführung einer rechtlich bindenden Verpflichtung, auf externe Hinweise zu Sicherheitslücken zu reagieren, eine echte Kehrtwende bewirken und langfristig für mehr Cybersicherheit sorgen.

Solange diese rechtlichen Unsicherheiten bestehen, bleibt Sicherheitsforschenden beim Entdecken gravierender Sicherheitslücken derzeit oft nur die Möglichkeit, diese anonym oder über einen Vermittler wie den Chaos Computer Club zu melden, um dennoch verantwortungsvoll zu handeln und unbeschadet aus solchen Situationen herauszukommen. Ende letzten Jahres konnte so beispielsweise offengelegt werden, dass Bewegungs- und Kontaktdaten von 800.000 Volkswagenbesitzern ungeschützt im Internet erreichbar waren (spiegel.de).

Auch auf dem diesjährigen Internet Governance Forum des IGF-D am 10.09.2025 in Berlin wird in einem Panel über ein zukunftsfähiges Computerstrafrecht debattiert. Es ist zu hoffen, dass zeitnah eine Reform umgesetzt wird, die Sicherheitsforschenden die Möglichkeit gibt, rechtssicher einen entscheidenden Beitrag zur Absicherung von IT-Systemen zu leisten, ohne das Risiko unangemessener Strafverfolgung tragen zu müssen. Schließlich profitiert die gesamte Gesellschaft davon, wenn auf Sicherheitslücken hingewiesen und transparent darüber berichtet wird (ccc.de). So lässt sich lernen, Fehler künftig zu vermeiden und Daten effektiv zu schützen – was im Interesse aller sein sollte.

Abschließend möchten wir an dieser Stelle Beata Hubrig von der Rechtsanwaltskanzlei Hubrig aus Berlin einen herzlichen Dank aussprechen, da sie uns im Rahmen des Verfahrens umfassend beraten und vertreten hat. Außerdem gilt unser Dank den Mitarbeitenden des Bundesamtes für Sicherheit in der Informationstechnik (BSI), welche bei der Koordinierung und Kontaktierung von nationalen CERTs unterstützt haben und so maßgeblich dazu beitragen konnten, dass gefährdete Systeme offline genommen werden konnten.

Ende 2024: Fund der kritischen Sicherheitslücke & initiale Meldung an den Hersteller (info[at]infodraw.com) und Setzen der üblichen 90-tägigen Frist für Coordinated Vulnerability Disclosure Verfahren

Mitte Januar 2025: Erneute Nachfrage und Ausweitung des E-Mailverteilers (u.a. Geschäftsführer und Vertriebsadressen), da keine Antwort / Bestätigung erhalten wurde

Mitte Februar 2025: Erneute Erinnerung und Nachfrage, da keine Antwort erfolgt ist (Kontaktaufnahme über andere Kanäle und direkte Nachrichten)

Mitte März 2025: Erneute Erinnerung und Nachfrage, da keine Antwort erfolgt ist

Anfang April 2025: Information, dass die 90-tägige Frist für Coordinated vulnerability disclosure Verfahren abgelaufen ist und zeitnah CERTs / Betreiber direkt informiert werden

Anfang April 2025: Internetweiter Scan zur Identifikation betroffener IT-Systeme & Information an Betreiber

12. April 2025: Einbindung des BSI – Bundesamt für Sicherheit in der Informationstechnik, da trotz geplantem Vortrag noch Systeme erreichbar waren und das BSI im Rahmen seiner CVD-Richtlinie bei der Koordinierung zwischen Herstellern und nationalen CERTs unterstützt

16. April 2025: Meldung an das GovCERT Luxemburg (inkl. Risikoeinschätzung, Hinweise zur Sicherheitslücke und Behebungsmöglichkeiten)

16. April 2025: Offlinenahme des betroffenen Systems und Danksagung durch das GovCERT.LU / Aufnahme in die „Hall of Fame“ (govcert.lu/report/)

19. April 2025: Vortrag auf der Easterhegg des Chaos Computer Club in Hamburg / Veröffentlichung eines Blogposts mit Details / Medienberichte zum Thema

20. April 2025: Zuweisung der CVE-2025-43928 für die „Path Traversal“-Schwachstelle

24. April 2025: Initiale Kontaktaufnahme per E-Mail durch einen Kriminalermittler der Abteilung Cybercrime der Kriminalpolizei Luxemburg mit Bitte um Telefonat

28. April 2025: Telefonischer Austausch mit dem Kriminalermittler der Abteilung Cybercrime der Kriminalpolizei Luxemburg und Bekanntgabe, dass ein formales Ermittlungsverfahren geführt wird in dem der Melder als Beschuldigter geführt wird

Mai 2025: rechtliche Beratung / Beantragung Akteneinsicht / Austausch zu möglichem Verhör / Verweigerung der Aussage

Anfang Juni 2025: Einstellung des Ermittlungsverfahrens

Anfang September 2025: Veröffentlichung dieses Artikels

Copyright Mint Secure GmbH. All Rights Reserved.