Home » Domain Controller im Fadenkreuz

Das Active Directory (AD) ist seit über zwei Jahrzehnten das Herzstück der meisten Unternehmensnetzwerke. Es verwaltet Benutzer, Computer, Gruppenrichtlinien, Server und Berechtigungen. Kurz gesagt: es ist die Schaltzentrale jeder IT-Infrastruktur. Genau deshalb ist es auch der primäre Angriffspunkt für Cyberkriminelle.

Doch während Unternehmen in moderne Sicherheitslösungen investieren, bleibt das AD häufig eines der am schlechtesten gehärtete Systeme überhaupt. Warum ist das so? Und wieso setzen Angriffe von Ransomware bis zu gezielten APT-Kampagnen nahezu immer genau hier an?

Dieser Artikel beleuchtet die Gründe, typische Schwachstellen und was Unternehmen konkret tun können, um solche Risiken nachhaltig zu reduzieren.

Hat ein Angreifer Domänenadministrator-Rechte, kann er praktisch alles tun:

Das AD ist eine Single Point of Failure und damit ein Traumziel jeder Angreifergruppe.

Viele Active-Directory-Installationen stammen aus Zeiten, in denen Cyberangriffe ein anderes Ausmaß hatten. Typisch sind:

Mit jedem Jahr technischer Schulden wachsen auch die Angriffsflächen.

Angreifer kennen AD-Fehlkonfigurationen in- und auswendig

Während Administratoren täglich neue Herausforderungen bewältigen müssen, nutzen Angreifer spezialisierte Tools, um schwache Stellen im AD gezielt auszunutzen:

Die Tools machen es extrem einfach, kritische Fehlkonfigurationen aufzuspüren oft in wenigen Minuten.

In fast jedem Unternehmen gibt es Konten, die deutlich mehr Rechte haben, als sie benötigen.

Beispiele:

Diese Konten sind ein gefundenes Fressen für Angreifer oft reichen schon kompromittierte Zugangsdaten aus.

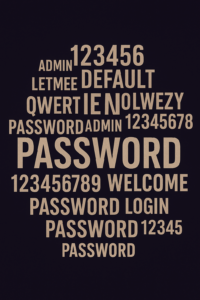

Ein einziger Passwortsatz wie Winter2024! kann reichen, um lateral durchs Netzwerk zu springen.

Besonders kritisch:

Password-Spraying und Kerberoasting sind so erfolgreich, weil sie auf diese Schwächen treffen.

Gruppenrichtlinien sind mächtig und gefährlich, wenn sie falsch angewendet werden:

Ein Angreifer, der eine GPO manipuliert, kontrolliert damit potenziell das ganze Netzwerk.

Viele Unternehmen haben immer noch „Flat Networks“.

Das bedeutet:

Lateral Movement ist dann nur noch eine Frage der Zeit.

NTLM, SMBv1, fehlende LDAP-Signierung alles Klassiker.

Auch 2025 findet man diese Protokolle noch erschreckend häufig, obwohl sie Angreifern das Leben leichter machen. Das Problem bei diesen Protokollen ist, eine Änderung bzw ein Umstellen auf sichere Protokolle bedeutet für Admins gleich ein großes Projekt zu realisieren durch viele Abhängigkeiten zu anderen Systemen in der IT-Infrastruktur.

Einmalige Maßnahmen reichen nicht. AD ist lebendig es verändert sich ständig.

Deshalb sind , Pentests und Audits essenziell.

2. AD-Hardening nach Best Practices

4. Kontinuierliche Überwachung & Review

Das Active Directory ist nach wie vor einer der wichtigsten Angriffspunkte und gleichzeitig einer der am meisten vernachlässigten Bereiche der Unternehmenssicherheit.

Angreifer benötigen häufig nur ein einzelnes schwaches Passwort, eine Fehlkonfiguration oder einen vergessenen Service-Account, um die Kontrolle über das gesamte Netzwerk zu übernehmen.

Ein professioneller AD-Pentest, kombiniert mit ist heute kein Luxus mehr, sondern eine Grundvoraussetzung für moderne Unternehmenssicherheit.

Wenn sie Interesse haben, die oben genannten Themen anzugehen, sehen Sie sich hierzu gerne unsere Microsoft Security Services an:

Active Directory Penetration Testing

Und unser X-MAS Special

Copyright Mint Secure GmbH. All Rights Reserved.