Bezahlkarte für Geflüchtete

Die Bezahlkarten für Geflüchtete ist seit Jahren ein stark diskutiertes Thema. Sie soll sicherstellen, dass geflüchtete Personen kein Bargeld direkt von den Kommunen erhalten, sondern dass sämtliche Einkäufe und Transaktionen ausschließlich über eine Prepaid-Kreditkarte abgewickelt werden oder Bargeld nur über Geldautomaten bezogen werden kann. Es gibt Kritik an der Bezahlkarte, so werden beispielsweise umfassende Beschränkungen (im Bereich der Bargeldabhebungen, Onlineeinkäufe und Überweisungen) bemängelt.

2025: Short report IETF 123 in Madrid

The Internet Engineering Task Force (IETF) is an international organization responsible for the technical development of the Internet. The 123rd IETF meeting took place in Madrid in July 2025.

2025: Kurzbericht IETF 123 in Madrid

Die Internet Engineering Task Force (IETF) ist eine internationale Organisation, die für die technische Weiterentwicklung des Internets verantwortlich ist. Das 123. Treffen der IETF hat im Juli 2025 in Madrid stattgefunden.

Smart Cities: Digitalisierung mit Sicherheitsfokus

Die Stadt der Zukunft ist vernetzt, automatisiert und datengetrieben. Von intelligenter Verkehrssteuerung über smarte Straßenbeleuchtung bis hin zu digitalen Bürgerdiensten – Smart Cities sind keine Vision mehr, sondern Realität. Doch während die Digitalisierung urbaner Räume enorme Chancen eröffnet, entstehen auch neue Angriffsflächen für Cyberbedrohungen. Cybersecurity wird damit zum zentralen Erfolgsfaktor für die sichere und resiliente Stadt der Zukunft.

Datenschutz- & IT-Sicherheitsprobleme bei Altersverifikationsapp Yoti

Informationen über Datenschutzrisiken und IT-Sicherheitsrisiken beim Einsatz der Altersverifikationsapp Yoti, welche unter anderem Tracking ohne Einwilligung von Benutzenden vornimmt.

Data protection and IT security issues with age verification app „Yoti“

Information on data protection risks and IT security risks when using the age verification app Yoti, which includes tracking without…

Cyberkriminalität im Dark Web: Ein Blick hinter die Kulissen

Das Dark Web – oft mystifiziert und missverstanden – ist ein Teil des Internets, der nicht durch herkömmliche Suchmaschinen indexiert wird. Es ist ein Ort, an dem Anonymität

USB & Port Security: Unsichtbare Bedrohung am offenen Anschluss

USB-Ports sind bequeme Schnittstellen – aber auch extrem gefährliche Einfallstore für gezielte Angriffe. Während sich IT-Security häufig …

e-Passfotos im Realitätscheck

Der Artikel analysiert Datenschutzrisiken bei der digitalen Übermittlung von Passfotos in Deutschland, kritisiert Cloud-Nutzung durch Anbieter und empfiehlt behördliche Fotoaufnahme als sichere Alternative.

25 Jahre ILOVEYOU Virus

Zero Trust ist ein Sicherheitskonzept, das davon ausgeht, dass kein Benutzer, Gerät oder Netzwerk von Natur aus vertrauenswürdig ist. Stattdessen wird jeder Zugriff kontinuierlich überprüft und authentifiziert, unabhängig davon, ob er innerhalb oder außerhalb des Unternehmensnetzwerks erfolgt.

Cyber Resilience Act: Mehr Sicherheit für digitale Produkte in der EU

Der Cyber Resilience Act ist eine EU-Verordnung, die sicherstellen soll, dass alle digitalen Produkte mit „elektronischen Elementen“ ein Mindestmaß an …

Path Traversal Vulnerability in Surveillance Software

The article describes in more detail a critical security vulnerability (path traversal) in the software of the manufacturer Infodraw.

Path Traversal Sicherheitslücke in Aufklärungsgeräten

Im Artikel wird eine kritische Sicherheitslücke (Path Traversal) in der Software des Herstellers Infodraw näher beschrieben.

Gesichtserkennungssoftware: Schwächen, Risiken und Herausforderungen

Gesichtserfassung- und Gesichtserkennungssysteme sind zunehmend im Einsatz, können jedoch gezielt angegriffen und manipuliert werden. Dieser Blogpost stellt Angriffstechniken und Punkte genauer vor.

Der Zero-Trust-Ansatz

Zero Trust ist ein Sicherheitskonzept, das davon ausgeht, dass kein Benutzer, Gerät oder Netzwerk von Natur aus vertrauenswürdig ist. Stattdessen wird jeder Zugriff kontinuierlich überprüft und authentifiziert, unabhängig davon, ob er innerhalb oder außerhalb des Unternehmensnetzwerks erfolgt.

Hacking Gadgets – Mehr als nur Hollywood?

Geräte wie der Flipper Zero oder der WiFi Pineapple bieten vielseitige Angriffsmöglichkeiten und werden nicht nur für legitime Sicherheitstests genutzt, sondern auch für gezielte Angriffe auf Netzwerke

Moderne Authentifizierung

Passkeys sind eine neue Methode zur Authentifizierung, die auf kryptografischen Schlüsseln basiert. Statt sich ein Passwort zu merken und zusätzlich einen Code …

CVE-2025-29927: Kritische Sicherheitslücke in Next.js

Am 22. März 2025 gab Next.js eine Sicherheitslücke im Middleware-Layer bekannt, die eine Umgehung der Authentifizierung ermöglichte.

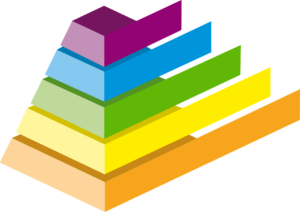

Bedürfnispyramide für die Reaktion auf Vorfälle

Die Maslowschen Bedürfnispyramide lässt sich mit etwas Anpassungen auch für den Bereich Cyber Security verwenden.

Datenschutz in der Cloud: Herausforderungen und Best Practices

Cloud-Computing hat die Art und Weise, wie Unternehmen Daten speichern und verwalten, revolutioniert. Doch mit der zunehmenden Nutzung von Cloud-Diensten wächst auch das Risiko von Datenschutzverletzungen. Unternehmen müssen sicherstellen, dass ihre sensiblen Daten vor unbefugtem Zugriff, Manipulation und Verlust geschützt sind.

Ransomware 2025: Die gefährlichsten Gruppen und ihre Taktiken

In der sich ständig weiterentwickelnden Welt der Cyberkriminalität bleibt Ransomware eine der größten Bedrohungen für Unternehmen und Privatpersonen. Im Jahr 2025 haben sich die Angriffsmethoden weiterentw…

Pentesting AI Powered

Mit der Einführung von KI in den Pentesting-Prozess können viele dieser Aufgaben automatisiert und effizienter gestaltet werden. Hier sind einige der wichtigsten Vorteile der Nutzung von KI im Pentesting:

Social Engineering

In einer digital vernetzten Welt setzen Unternehmen verstärkt auf moderne Sicherheitsmaßnahmen wie Firewalls, Virenscanner und Verschlüsselung. Doch trotz technischer Absicherungen bleibt der Mensch oft das schwächste Glied in der Sicherheitskette.

Phishing Simulation – Angriffe der Neuzeit

Mittlerweile gibt es kaum Kommunikationskanäle auf denen kein Scamming/Phishing betrieben wird…

6 teils kritische Sicherheitslücken in rsync Server

Auf der Open Source Software Security Mailinglist wurden am 14.01.2025 Details zu 6 teils kritischen Schwachstellen in rsync Server veröffentlicht. Es handelt sich um die

WP3[.]XYZ Malware betrifft mehr als 5.000 WordPress Seiten

Sicherheitsforscher des Unternehmens c/side konnten ausmachen, dass Angreifer über 5.000 WordPress Webseiten manipuliert bzw. übernommen haben. Unter den betroffenen Websites finden sich auch einige deutschsprachige

NIS2 Compliance

Um die gesetzlichen Vorgaben im Bereich IT-Sicherheit einzuhalten ist eine Compliance mit …

Physical Penetrationtest

In der Welt der Cybersecurity ist der Schutz digitaler Assets eine …

Active Directory Security

Was ist ein Active Directory und wieso ist die Absicherung so wichtig?

In der …

Vulnerability Scanning & Management

Schwachstellenscanning ist der Prozess der systematischen Untersuchung eines IT-Systems auf potenzielle Schwachstellen.